【重磅福利】Home Assistant应用商店正式上线!国内用户终于迎来春天~

📣 国内玩家苦网络问题久矣!今天给大家带来一个爆炸性好消息——专为国区打造的Home Assistant应用商店正式发布!从此安装插件、升级系统快到飞起,全程中文无障碍!快跟着教程三步上手👇 ⏳省流提示:文末有保姆级安装指南,手残党也能...

📣 国内玩家苦网络问题久矣!今天给大家带来一个爆炸性好消息——专为国区打造的Home Assistant应用商店正式发布!从此安装插件、升级系统快到飞起,全程中文无障碍!快跟着教程三步上手👇 ⏳省流提示:文末有保姆级安装指南,手残党也能...

你是否也希望通过 HA 获取电费相关信息呢?如果你也有这个想法,我相信这篇文章会让你这个想法得到实现。 实现这个想法是该项目:https://github.com/ARC-MX/sgcc_electricity_new 在这里我通过 Add...

10刀/年VPS晚高峰8K,成立于美国十几年的老牌 VPS 提供商,非国人商家,隐私无忧放心使用 ,支付渠道更灵活:支持支付宝、paypal、信用卡、加密货币等付款

不知道你有没有这样的场景,手机老是放在家里哪个角落忘记了,然后翻来翻去找手机找不到?放手机花了一秒,找手机花了一小时~ 本文的灵感来源于微信小友:Interesting Sou,经过琢磨才发现真的可以。 本文基于下面第一个链接而来,无论手机...

在上一篇文章中说到小米发布了官方的HA(Home Assistant)集成并介绍了如何接入 Home Assistant 。有很多新手朋友不知道接入 Home Assistant 有什么作用,今天我们就来详细的讨论下把 HA 中的设备(小米...

一、ha_xiaomi_home:小米设备接入Home Assistant ha_xiaomi_home 是小米官方提供的Home Assistant集成组件,它扮演着桥梁的角色,将你众多的小米智能设备无缝连接到Home Assistant...

前言 本文主要介绍如何在刷入CasaOS轻NAS系统的香橙派Zero3中安装HomeAssistant智能家居系统,并结合cpolar内网穿透工具轻松实现远程管理家中的智能设备,无需公网IP也不用设置路由器那么麻烦。 HomeAssista...

HomeAssistant是一个可以控制苹果、小米、MQTT等设备的智能家居平台。本文首先介绍如何使用群晖NAS的Docker套件来安装HomeAssistant平台,安装成功后,如何结合cpolar内网穿透工具实现公网访问。 基本条件: ...

在当今快速发展的智能家居领域,拥有一个强大且灵活的自动化平台是每个智能家居爱好者的梦想。Home Assistant,作为一款开源的智能家居自动化平台,正迅速成为智能家居市场的佼佼者。那么,Home Assistant究竟是什么?它又是如何...

01

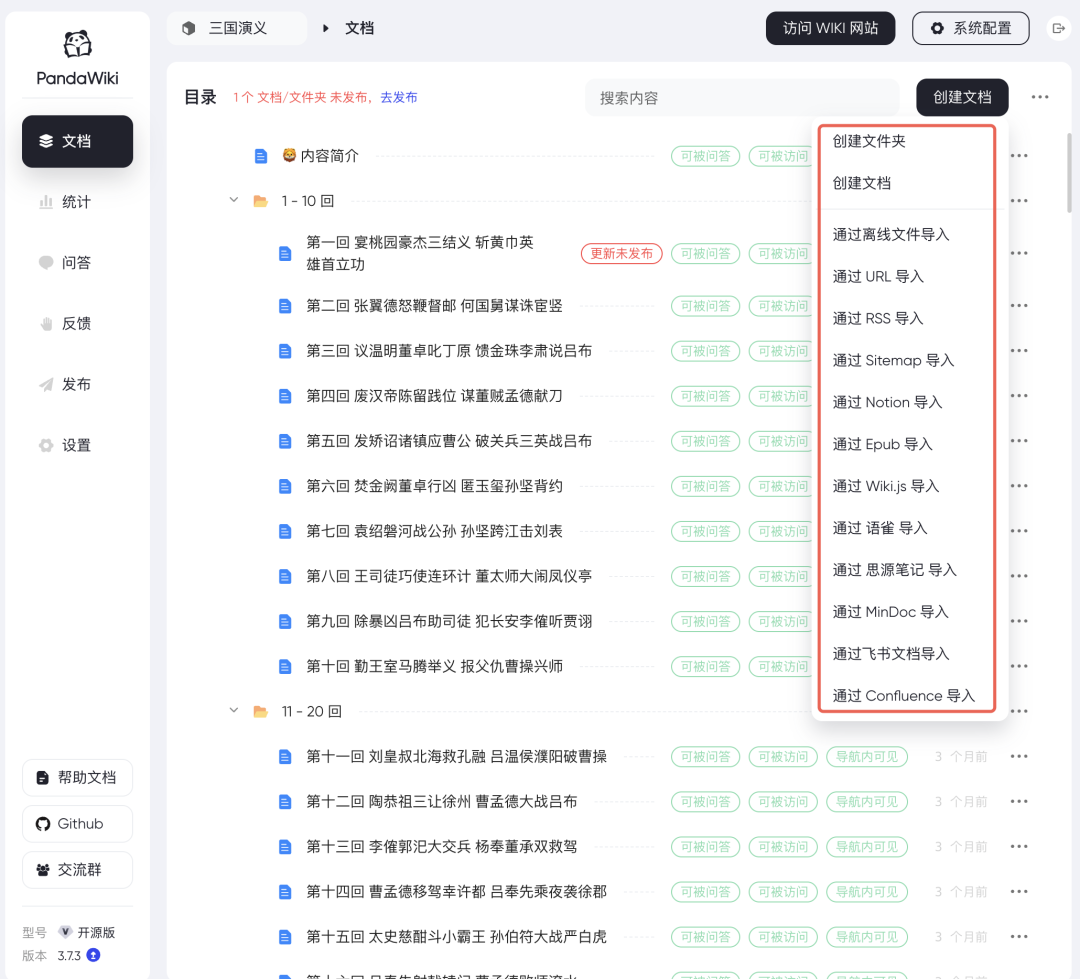

开源项目简介

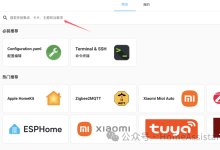

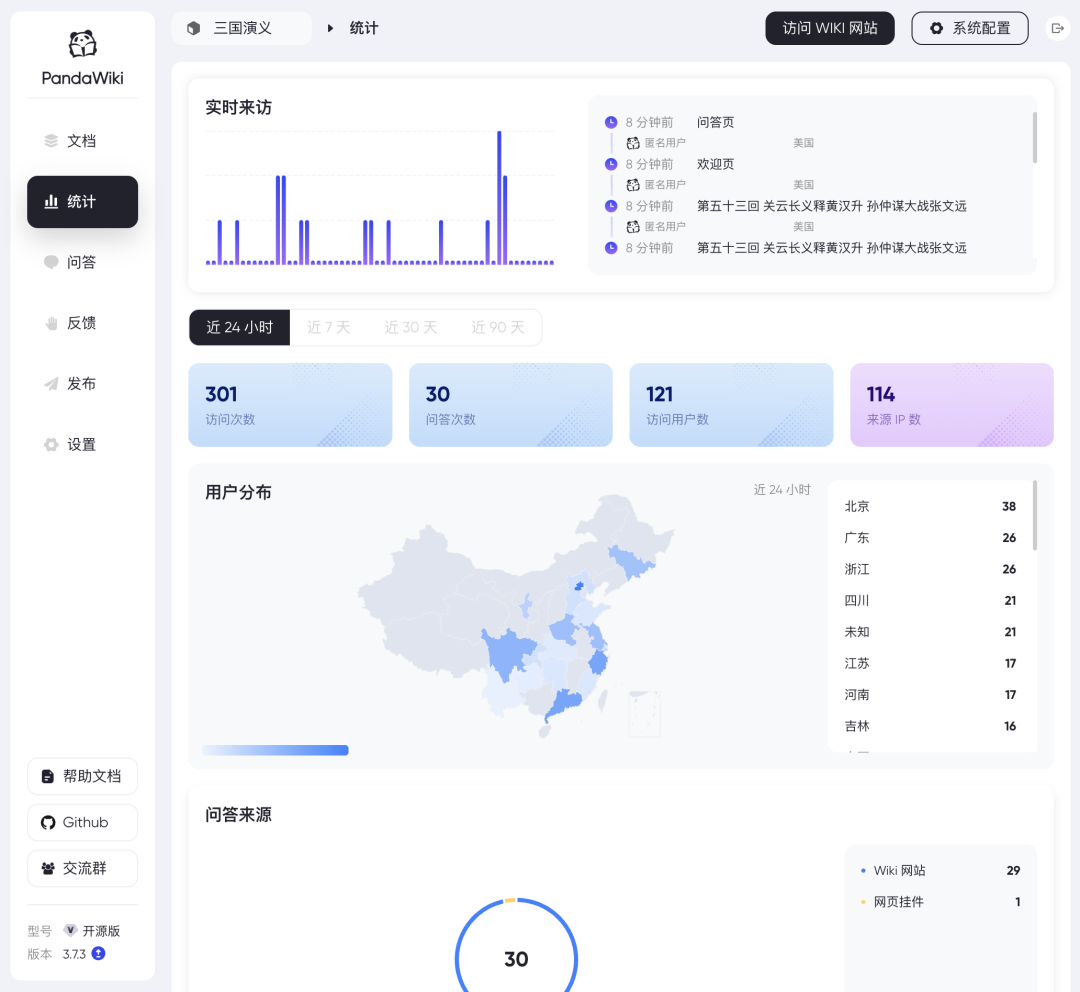

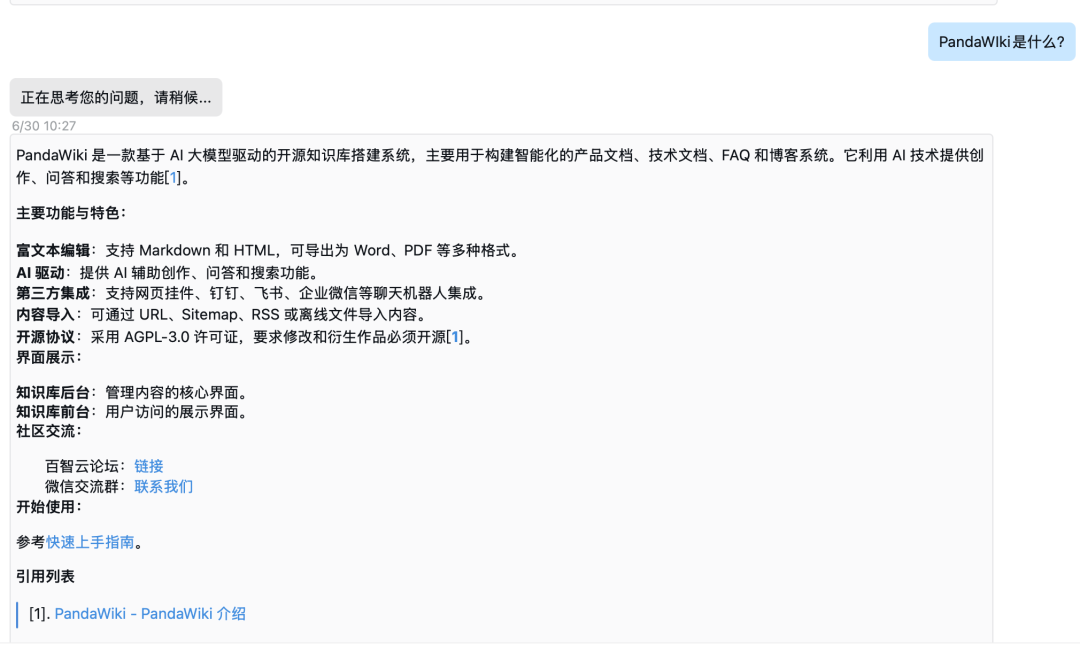

PandaWiki 就像一个为你量身定制的智能 Wiki 网站。

你可以用它来整理和展示各种知识内容,而它的特别之处在于,深度融合了当前流行 AI 大模型,为知识库注入了智能化的能力。

目前在 GitHub 上已经获得接近 6K 的 Star。

开源地址:https://github.com/chaitin/PandaWikiPandaWiki 开源项目能提供一个更好的方式来管理团队的产品文档、技术手册,搭建一个能智能互动的帮助中心。

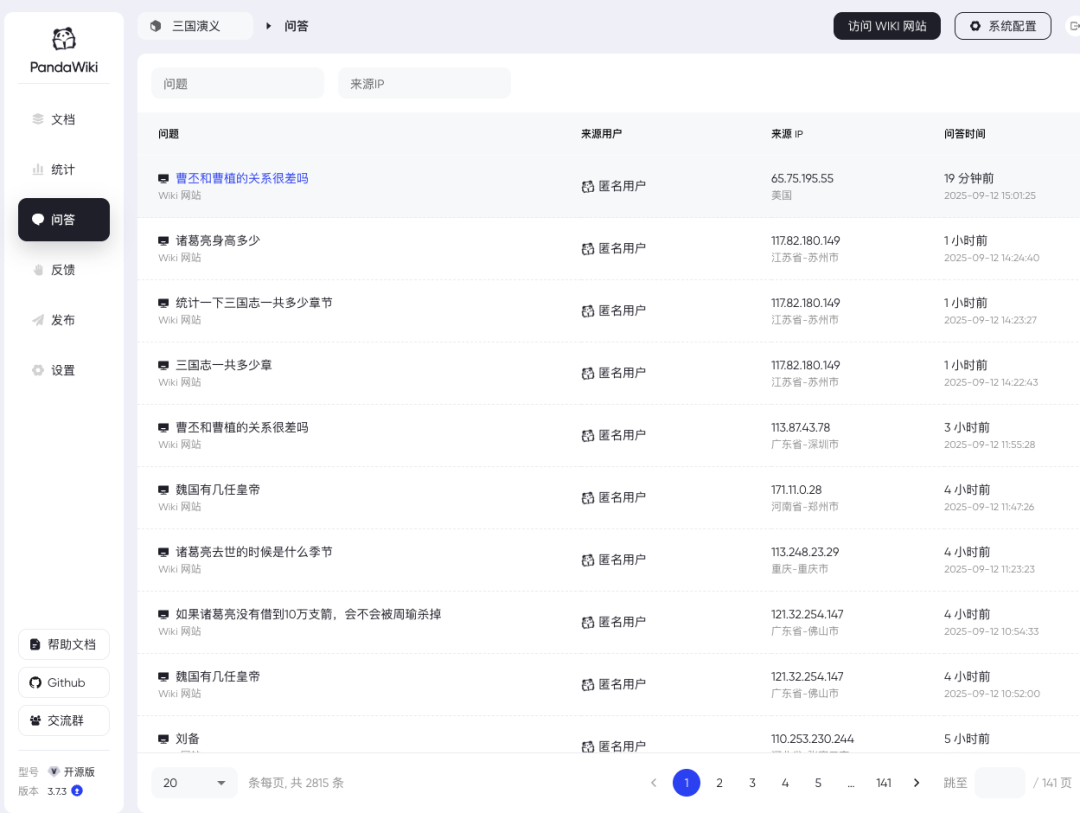

它核心提供了三大 AI 功能:AI 创作、AI 问答和 AI 搜索。

这意味着,它不仅能帮你存放文档,还能辅助你生成和优化内容,用户更可以直接用自然语言提问,AI 会基于知识库中的内容给出精准答案,而不是简单地返回一堆链接。

而且还支持接入钉钉、飞书、企业微信等平台里的聊天机器人,直接在企业微信、飞书里面查询知识库内容。

02

5分钟部署

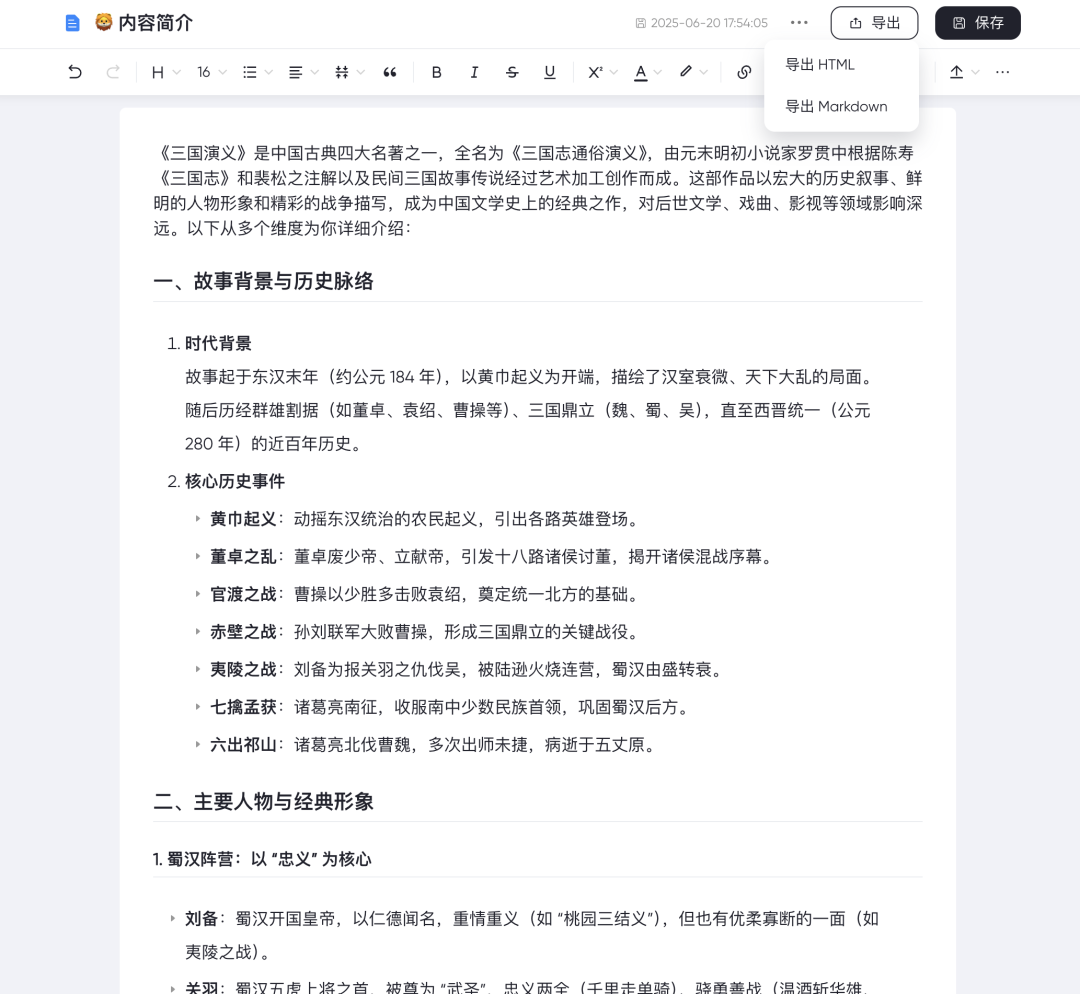

① 安装 PandaWiki

需要使用 Linux 系统部署 PandaWiki,使用 root 权限登录你的服务器,然后执行以下命令。

bash -c "$(curl -fsSLk https://release.baizhi.cloud/panda-wiki/manager.sh)"根据命令提示的选项选择安装目录并进行安装,命令执行过程将会持续几分钟,请耐心等待。

安装命令执行结束后,你的终端会输出控制台的访问地址,浏览器中打开就能登录了。

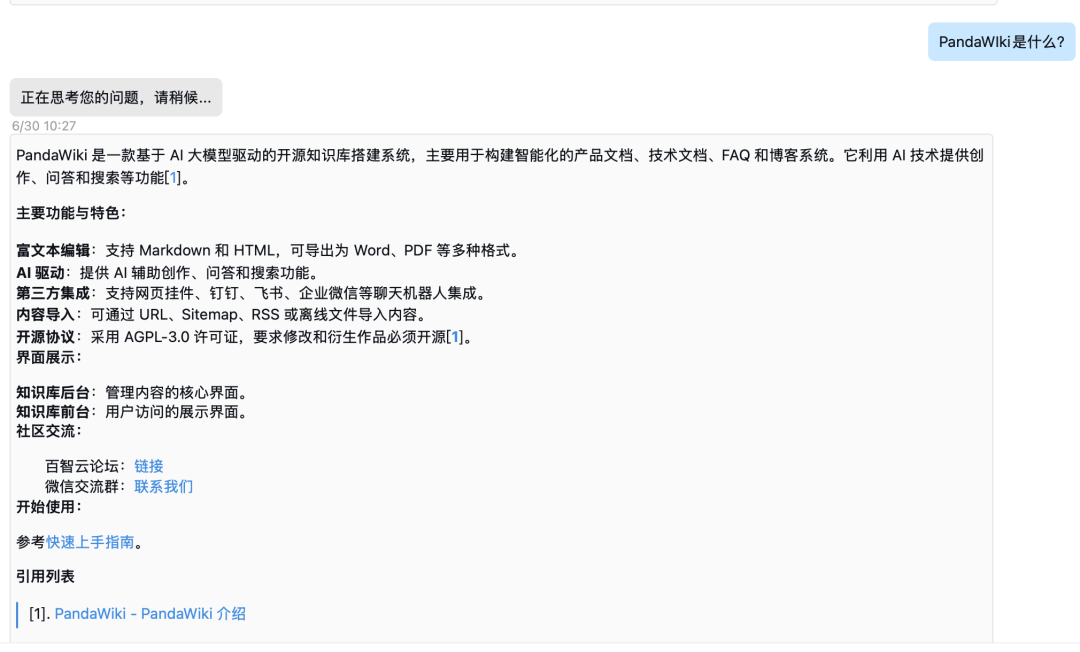

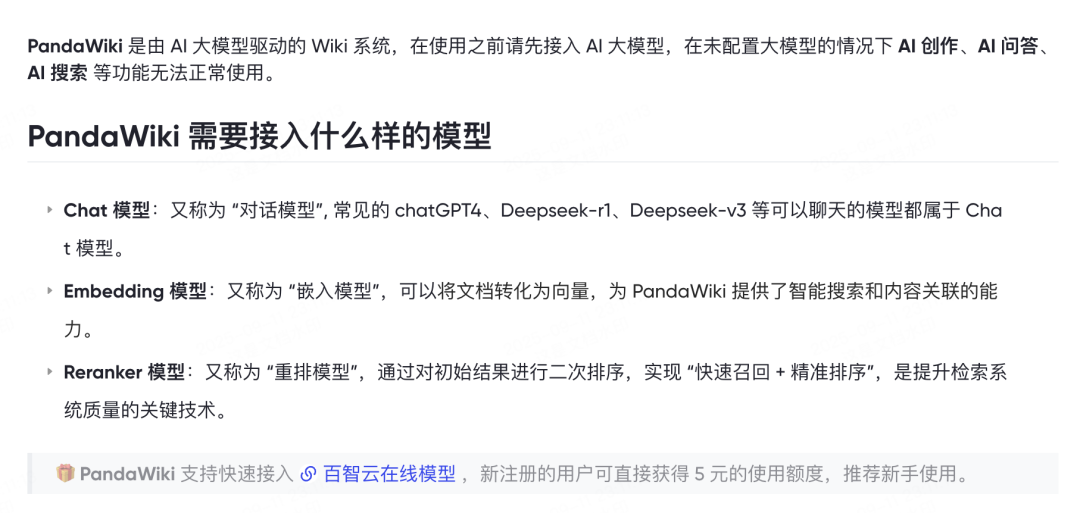

② 配置 AI 大模型

首次使用时,需要为一个关键步骤进行配置:接入 AI 大模型服务。

因为它的智能功能都依赖于此,完成模型配置后,你就可以创建第一个知识库了。

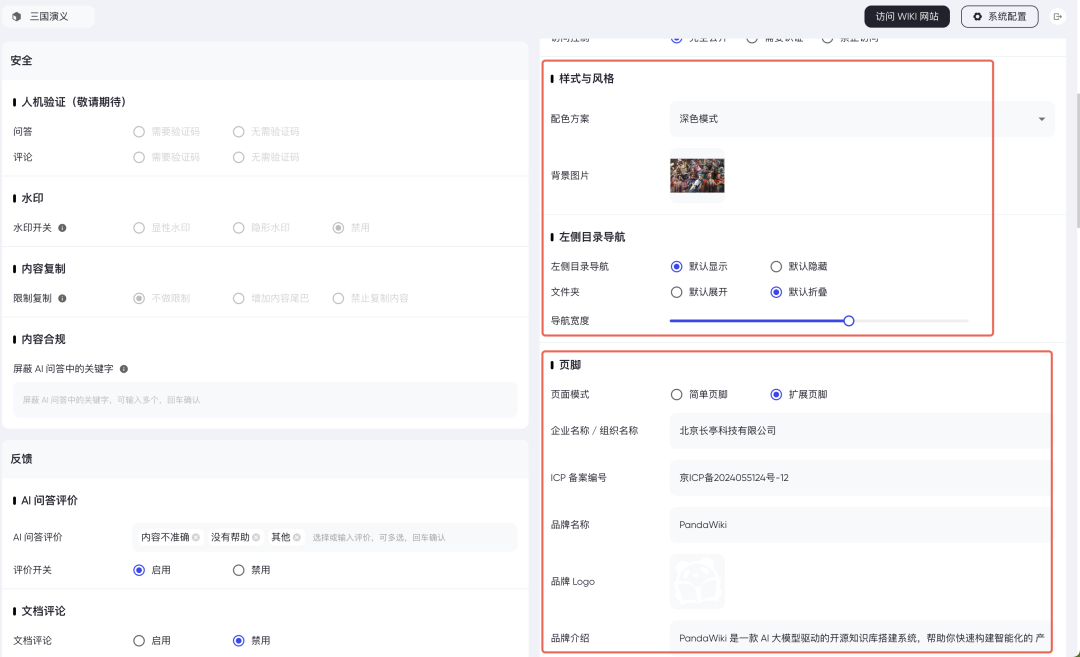

底部的这些脚注、友情链接、品牌曝光也是可以配置的:

⑤ 大工搞成

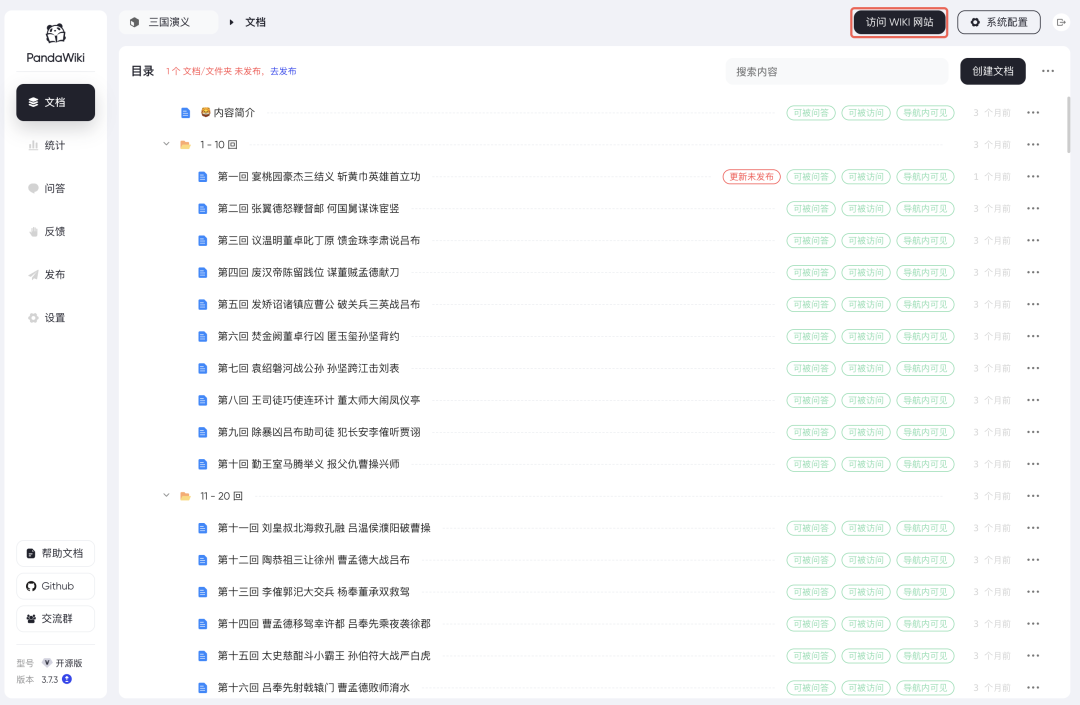

每个知识库都会独立生成一个对外的 Wiki 网站,你把对外链接丢出去,别人就能访问了。

⑥ 集成聊天机器人

拿企业微信机器人举例子。你需要在企微配置管理创建应用,并设置一些参数,详细手把手的教程可以参考下面这个链接:

https://pandawiki.docs.baizhi.cloud/node/01971b5f-67e1-73c8-8582-82ccac49cc96接入企微机器人后,企业内的用户可以在企业微信中搜索并找到对应的机器人,通过聊天窗口直接与 PandaWiki 对话,如图:

总而言之,PandaWiki是一个降低了智能知识库搭建门槛的开源工具。它既考虑了内容管理的便利性,又充分利用AI提升了知识的利用效率。

官网地址:https://baizhi.cloud/landing/pandawiki在线文档地址:https://pandawiki.docs.baizhi.cloud/welcome开源地址:https://github.com/chaitin/PandaWiki

如果你正在为团队或产品寻找一个更聪明、更高效的知识管理解决方案,不妨试试PandaWiki。

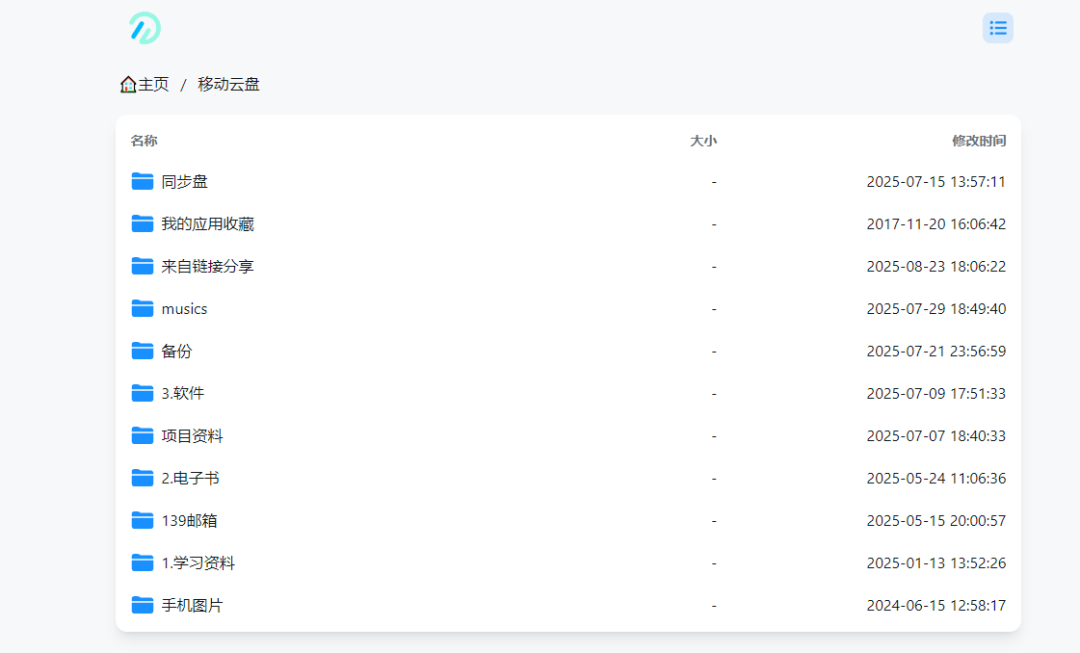

前段时间分享了我的旁路由上安装的docker应用,有网友提到Alist的隐私泄漏风险,根据网上的消息,3.40之前的版本应该是安全的,但也不能完全确定。目前我的主NAS上使用的是OpenList,虽然飞牛系统也自带了多款网盘的挂载,但像移动网盘、天翼云盘这些还是不支持,可以用OpenList做个补充,本文将介绍采用Docker部署该应用,新入坑玩NAS的朋友可以参考一下,老玩家们对OpenList应该很熟了。

OpenList是一款网盘聚合管理应用,可以把市面上绝大部分网盘聚合在一个界面,像管理文件夹一样方便,是原Alist贡献者fork的一个开源分支,几乎就是换了个名字和logo,使用体验完全一致。

下面以飞牛系统为例,介绍飞牛自带镜像库、ssh命令行、commpose三种方式部署OpenList。

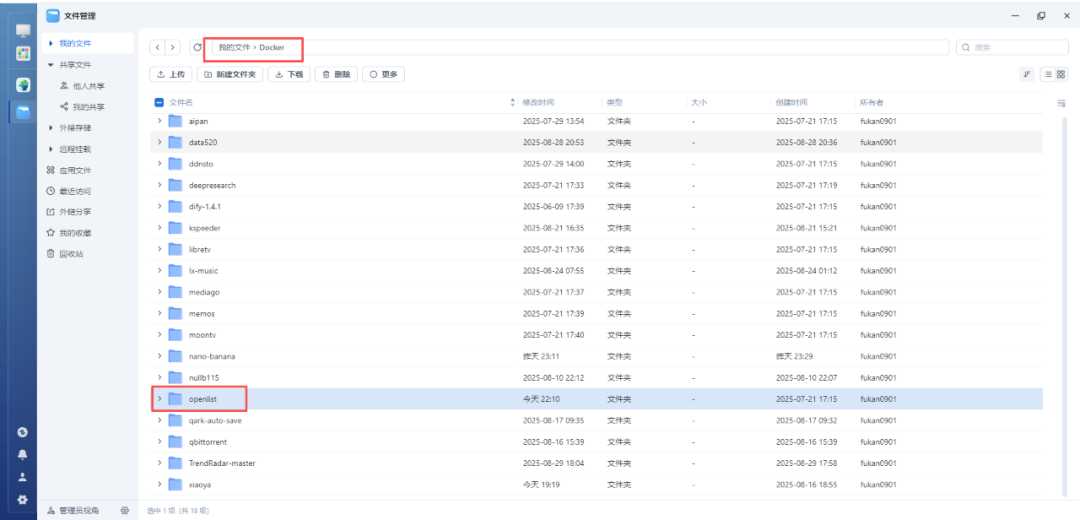

在飞牛文件系统的Docker文件夹下新建openlist文件夹;

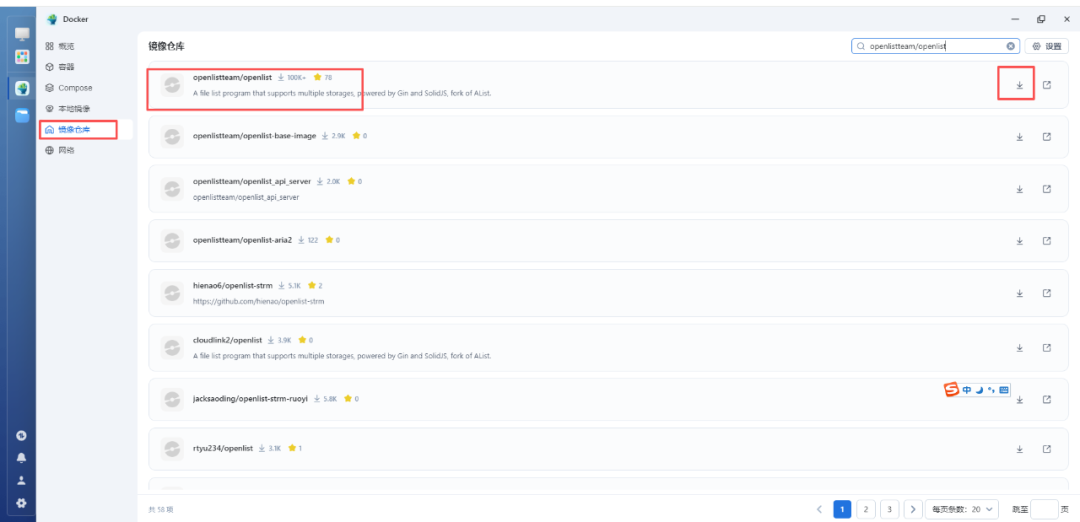

步骤1:打开飞牛自带docekr,打开镜像仓库,在左上角搜索栏输入openlistteam/openlist,回车,从搜索到的镜像中选择第一个,点击右边下载符号,选择默认镜像直接下载;

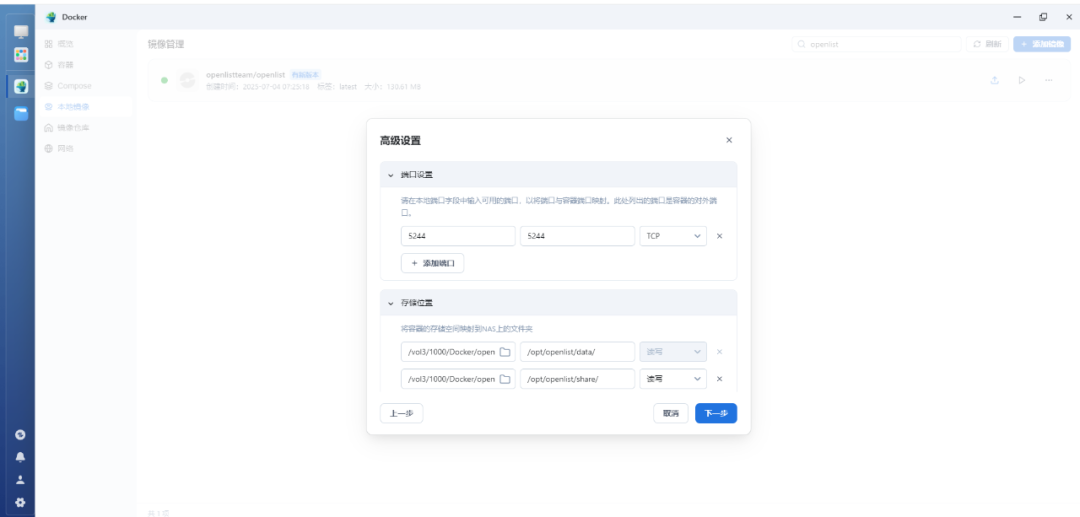

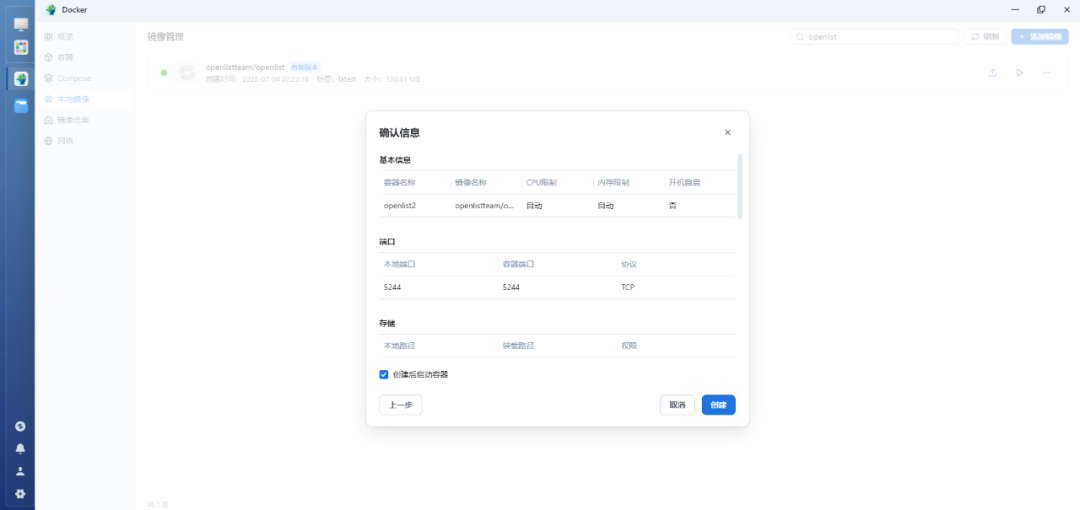

步骤2:在本地镜像找到下载好的镜像,点击右边三角形符号,创建容器,填写名称,映射5244端口号,左边选择一个不冲突的端口号即可,把openlist文件夹映射到容器内部的/opt/openlist/data文件夹和/opt/openlist/share文件夹,确定无误后点击创建,稍等一分钟即可创建好;

docker run -d --name="openlist" --restart=always -p 5244:5244 -v /vol3/1000/Docker/openlist:/opt/openlist/data -v /vol3/1000/Docker/openlist:/opt/openlist/share docker.1ms.run/openlistteam/openlist:latestversion: '3'services:openlist:image: openlistteam/openlist:latestcontainer_name: openlistrestart: noports:- '5244:5244'volumes:- ./openlist:/opt/openlist/data- ./openlist:/opt/openlist/share

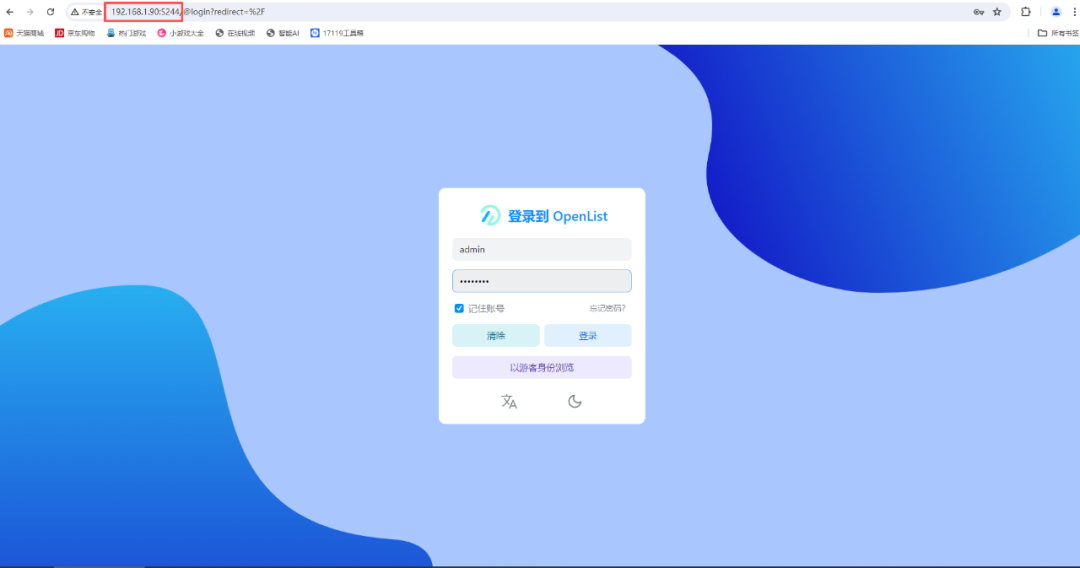

在浏览器中输入NAS的IP地址+端口号(如前面设置的5244端口)回车进入OpenList管理页面,这个时候需要填写用户名和密码;

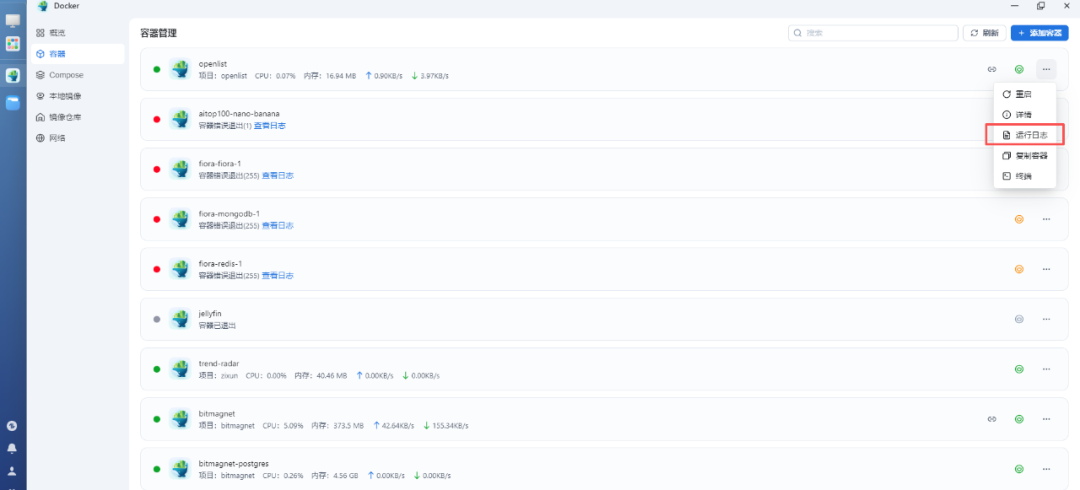

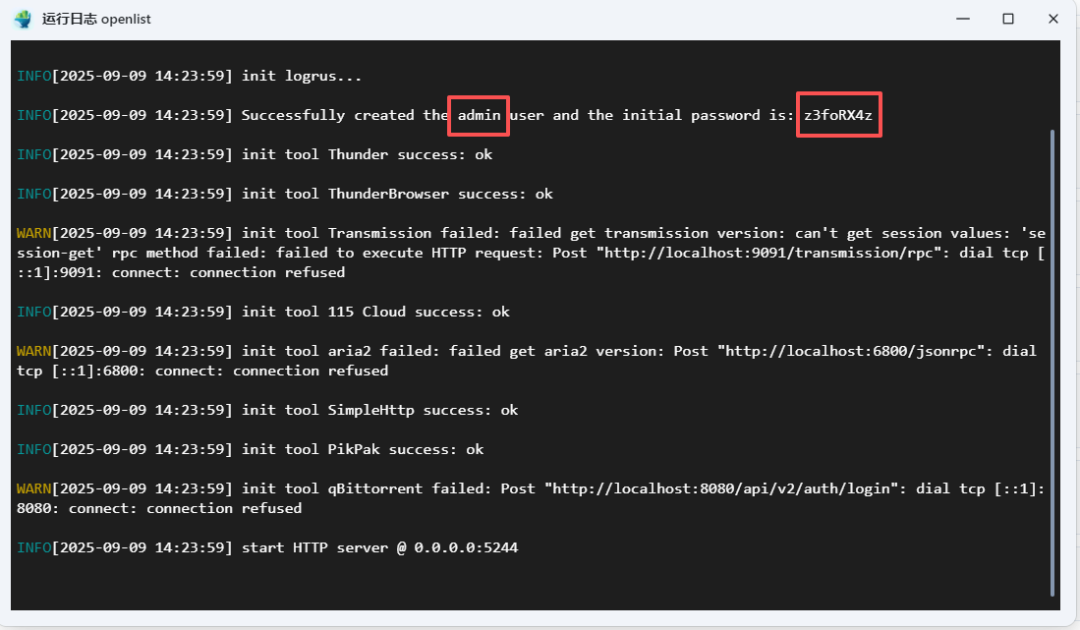

打开docker容器页面,点击正在运行的openlist容器右边三个点,查看运行日志,可以看到用户名admin和一个随机生成的初始密码,输入登录界面登录进去;

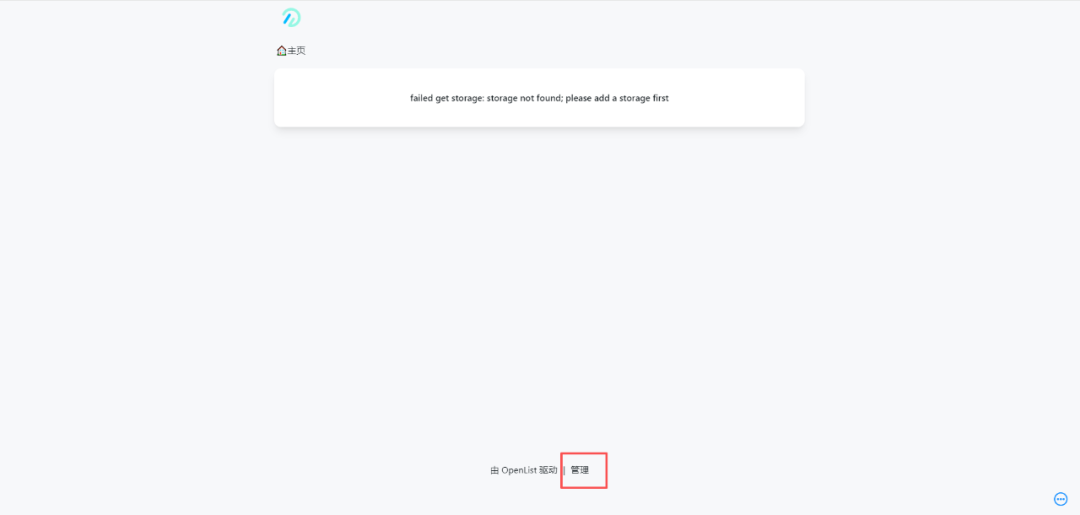

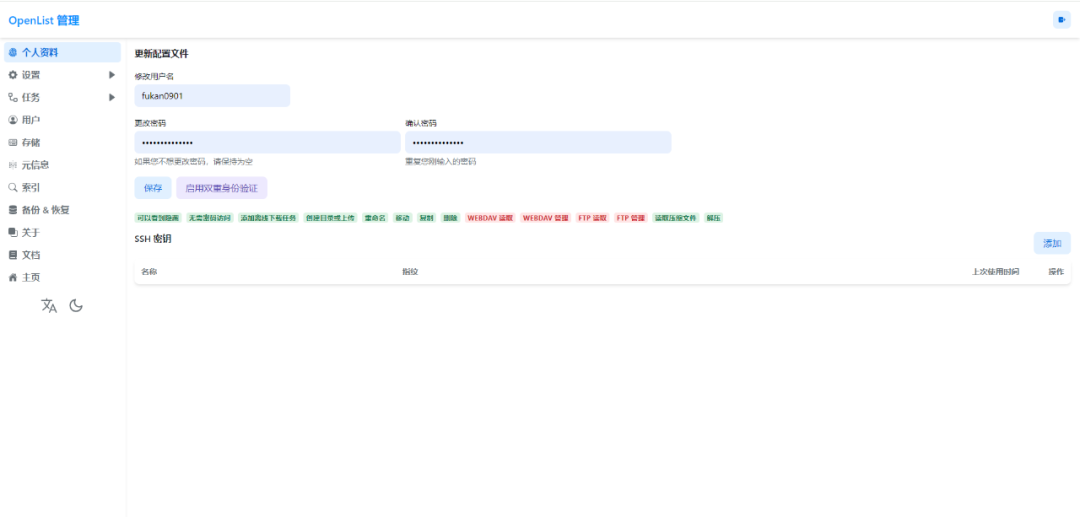

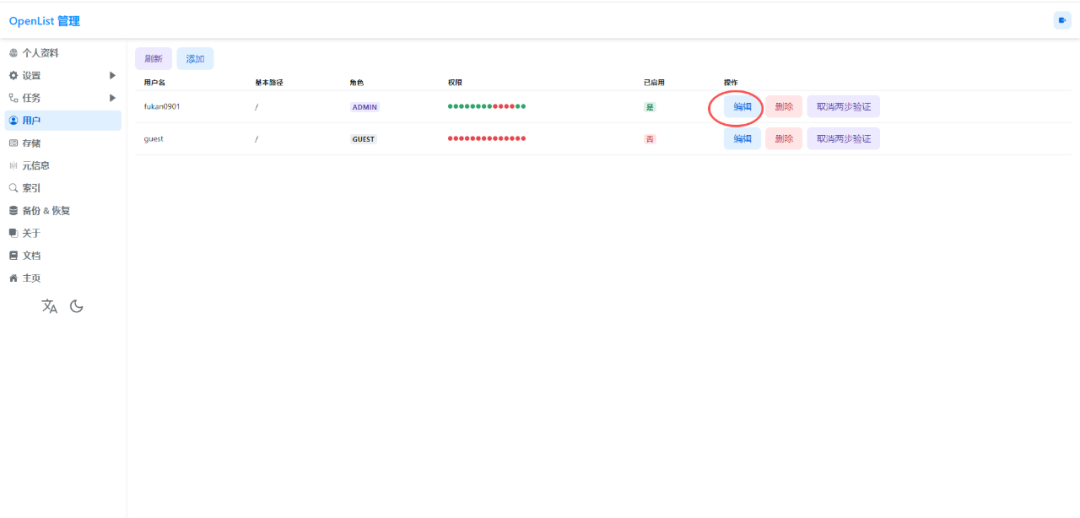

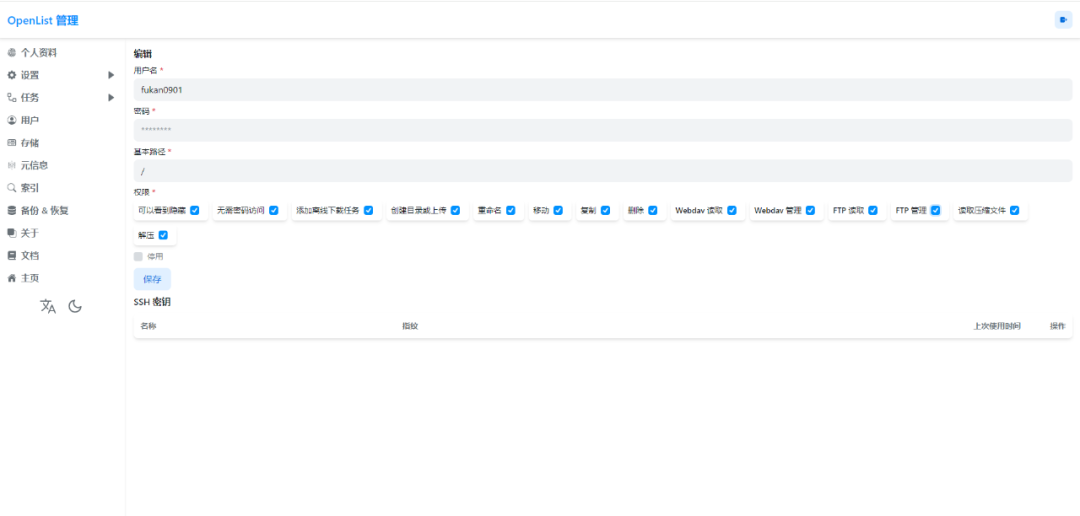

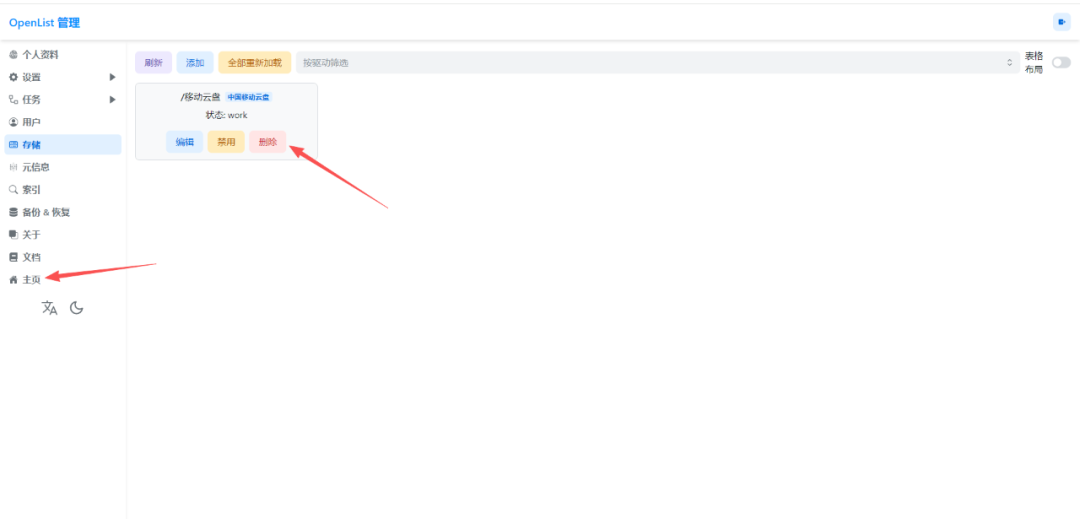

点击页面下方管理,来到个人资料,修改用户名和密码后重新登录,点击左侧用户,点击编辑,勾选所有权限后保存;

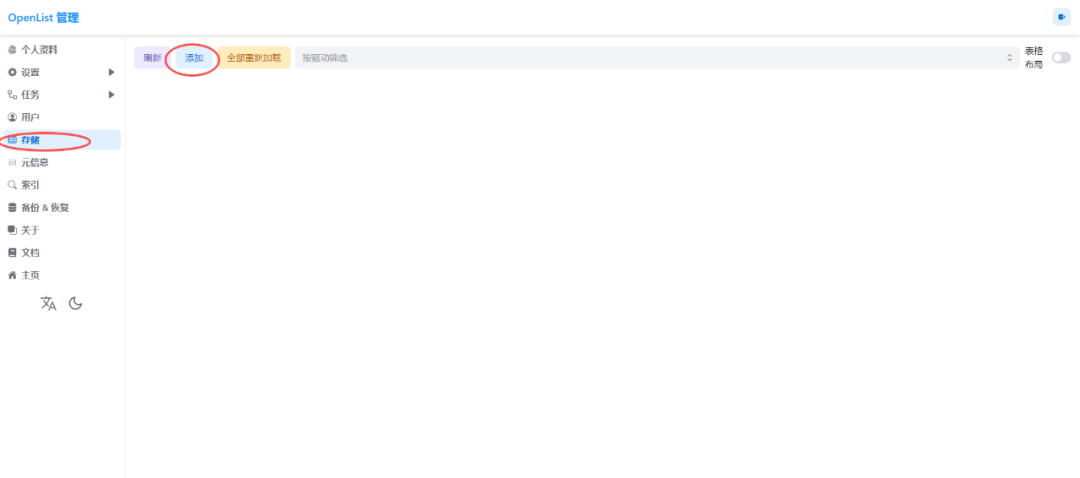

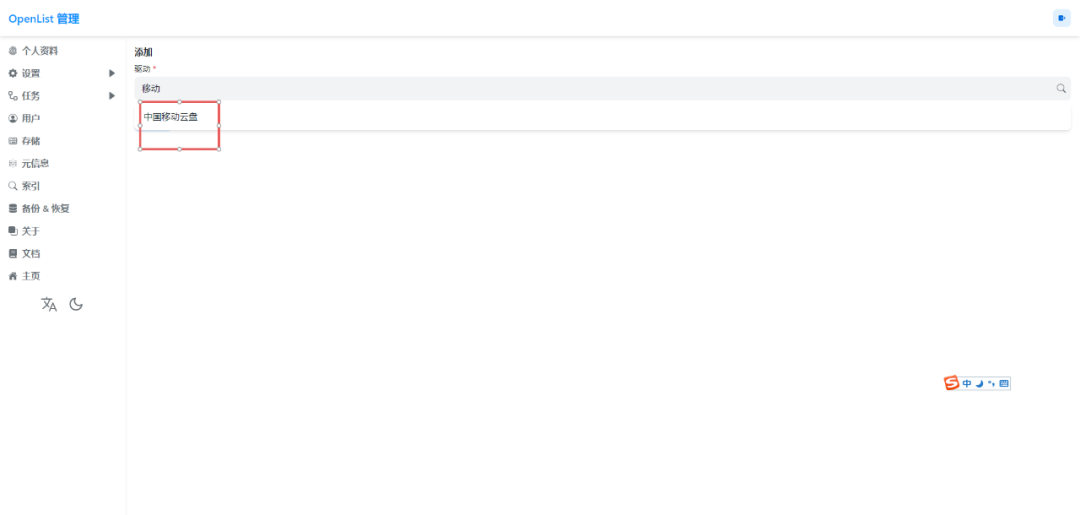

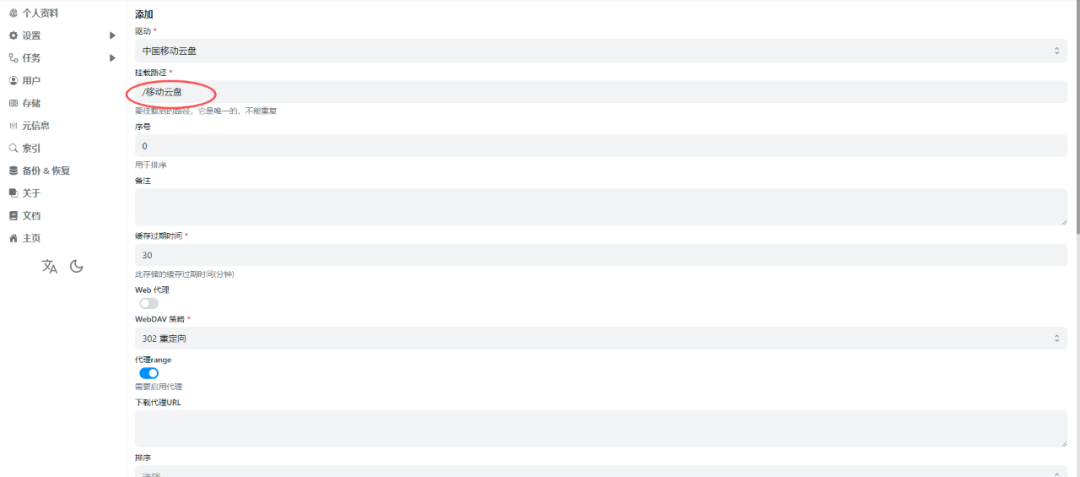

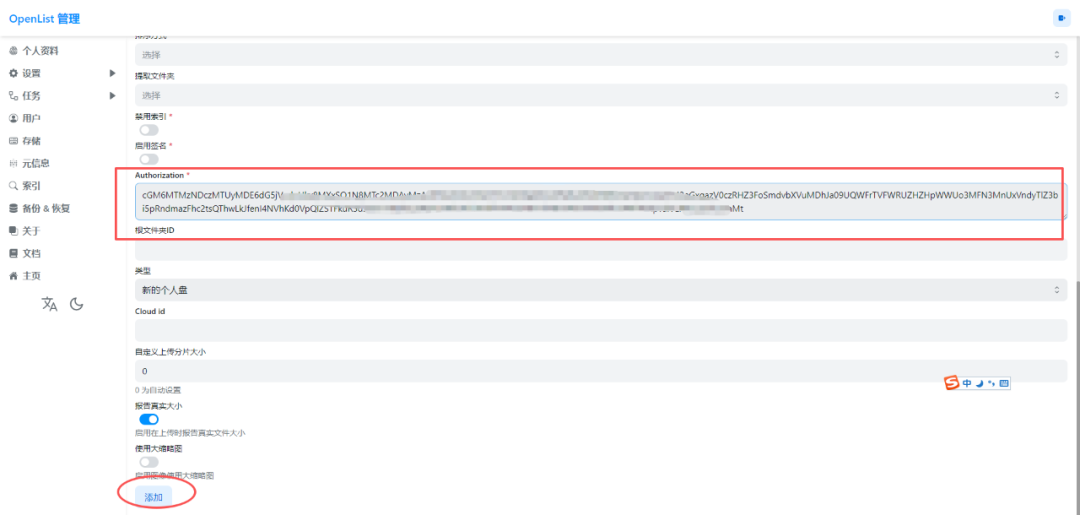

点击左侧存储,点击添加,选择中国移动云盘,填写挂载路径,名字随便写,填写Authorization,相当于就是移动网盘的cookie(下一步介绍怎么获取),然后点击添加即可;

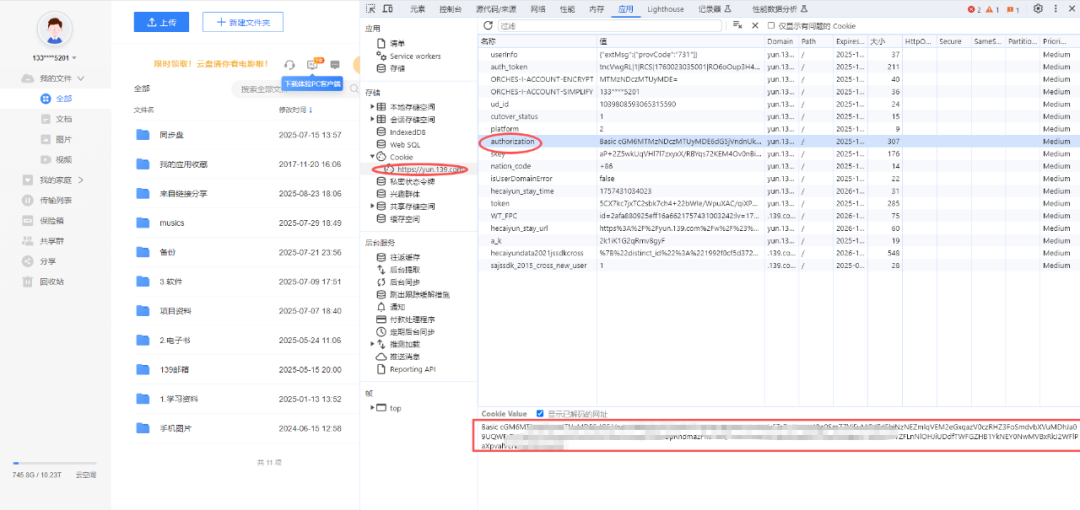

登录网页版移动云盘,按下键盘上F12,在左边找到应用下边的Cookie,点击下面的网址,找到右边authorization,可以看到它的值是Basic开头的一串长字符,复制Basic后面的字符串,填入上一步Authorization下的框里;

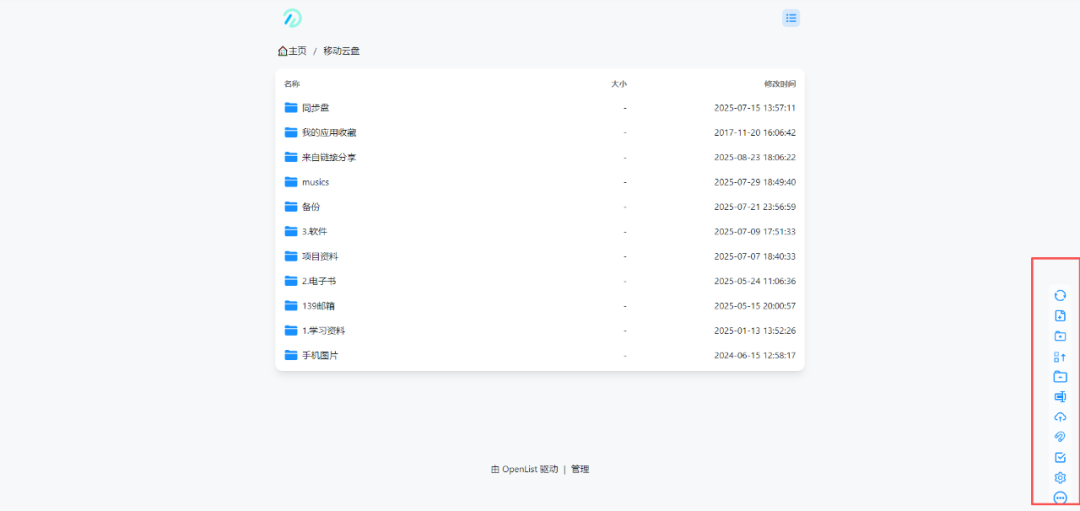

这时可以看到挂载好了,点击左侧最下边主页进入文件管理界面,可以看到挂载好的移动云盘,右下角有很多管理工具可以用,参考移动云盘的挂载,把飞牛系统本地盘挂上去就可以互相复制和移动文件了。

本期的分享就到这里啦,这是个Docker部署OpenList并挂载移动云盘的的保姆级教程,适用于新手宝宝,欢迎补充和留言。

家里的测试环境、办公室的开发机器,还有那台放在机房角落吃灰但关键时刻要用的备用服务器,怎么让你能随时能访问到?内网穿透!

说起内网穿透,我算是踩过不少坑了。从最开始用花生壳被限速限到怀疑人生,到后来自己搭建各种开源方案,这几年下来也算是摸出了点门道。今天就跟大家聊聊几个好用的内网穿透工具,特别是frp和WireGuard这两个我用得最多的。

简单说,内网穿透就是让外网能够访问到内网的服务。你想想,公司内网的服务器,家里的NAS,或者你在虚拟机里跑的测试环境,正常情况下外面是访问不到的。

这里面涉及到NAT(网络地址转换)的概念。现在IPv4地址不够用,运营商基本都会给你分配一个内网IP,然后通过NAT转换访问外网。比如你家里的路由器分配给设备的192.168.1.x这种地址,外网是直接访问不到的。

但有时候你就是需要在外面连进去看看,比如:

传统的解决方案是在路由器上做端口映射(Port Forwarding),但这玩意儿有个大问题:很多宽带运营商不给你公网IP,或者给了也是动态的。而且端口映射配置起来也挺麻烦,每个服务都要单独配置,安全性还不好控制。

我之前为了在家能连公司的服务器,专门买了个支持DDNS的路由器,结果发现运营商根本不给公网IP。

frp(Fast Reverse Proxy)应该是目前最流行的内网穿透工具了。这个项目是国人开发的,GitHub上有4万多个star,社区很活跃。我第一次用它的时候就被它的简单程度震惊了,配置文件就几行,跑起来就能用。

frp采用的是客户端-服务端模式,工作原理其实不复杂。你需要一台有公网IP的服务器作为中转(这台服务器叫frps,s代表server),然后在内网机器上运行frp客户端(叫frpc,c代表client)。

具体的流程是这样的:

内网服务frpc (客户端)frps (服务端)外部客户端内网服务frpc (客户端)frps (服务端)外部客户端初始化阶段请求处理阶段建立控制连接连接确认发送请求到frps暴露的端口通过控制连接通知frpc建立新的数据传输连接转发外部请求数据转发请求到内网服务返回响应数据转发响应数据转发响应给外部客户端

这种设计的好处是,内网的机器不需要有公网IP,只要能访问外网就行。而且所有的连接都是frpc主动发起的,不会被防火墙阻挡。

先说服务端配置。我一般用阿里云的轻量应用服务器,1核2G的配置就够用了,一个月几十块钱。系统选择Ubuntu 20.04,比较稳定。

首先下载frp:

wget https://github.com/fatedier/frp/releases/download/v0.52.3/frp_0.52.3_linux_amd64.tar.gz

tar -zxvf frp_0.52.3_linux_amd64.tar.gz

cd frp_0.52.3_linux_amd64服务端配置文件 frps.toml(新版本用toml格式了):

bindPort = 7000

vhostHTTPPort = 80

vhostHTTPSPort = 443

webServer.addr = "0.0.0.0"

webServer.port = 7500

webServer.user = "admin"

webServer.password = "your_complex_password"

auth.method = "token"

auth.token = "your_very_secret_token_here"

# 日志配置

log.to = "/var/log/frps.log"

log.level = "info"

log.maxDays = 3

# 限制配置

transport.maxPoolCount = 5

transport.maxPortsPerClient = 0这个配置比基础版本详细多了。bindPort是frp服务监听的端口,vhostHTTPPort和vhostHTTPSPort是HTTP和HTTPS服务的端口。webServer是管理界面的配置,通过浏览器访问 http://your_server_ip:7500 就能看到连接状态。

auth.token记得设置复杂一点,这是客户端连接的凭证。我一般用随机生成的32位字符串。

创建systemd服务文件 /etc/systemd/system/frps.service:

[Unit]

Description=Frp Server Service

After=network.target

[Service]

Type=simple

User=nobody

Restart=on-failure

RestartSec=5s

ExecStart=/opt/frp/frps -c /opt/frp/frps.toml

LimitNOFILE=1048576

[Install]

WantedBy=multi-user.target启动服务:

sudo mkdir -p /opt/frp

sudo cp frps frps.toml /opt/frp/

sudo systemctl daemon-reload

sudo systemctl enable frps

sudo systemctl start frps客户端配置就更灵活了。我一般会根据不同的需求创建不同的配置文件。

基础的客户端配置 frpc.toml:

serverAddr = "your_server_ip"

serverPort = 7000

auth.method = "token"

auth.token = "your_very_secret_token_here"

# SSH服务穿透

[[proxies]]

name = "ssh"

type = "tcp"

localIP = "127.0.0.1"

localPort = 22

remotePort = 6000

# Web服务穿透

[[proxies]]

name = "web"

type = "http"

localPort = 8080

customDomains = ["your_domain.com"]

# HTTPS服务穿透

[[proxies]]

name = "web-https"

type = "https"

localPort = 8443

customDomains = ["your_domain.com"]

# 文件服务器

[[proxies]]

name = "file-server"

type = "tcp"

localIP = "127.0.0.1"

localPort = 9000

remotePort = 9000

# 数据库访问(谨慎使用)

[[proxies]]

name = "mysql"

type = "tcp"

localIP = "127.0.0.1"

localPort = 3306

remotePort = 3306这个配置把本地的SSH服务映射到服务器的6000端口,把本地8080端口的web服务通过域名暴露出去。还包括了HTTPS、文件服务器和数据库的配置。

启动客户端:

./frpc -c frpc.tomlfrp不只是简单的端口转发,还有很多高级功能。

HTTP基本认证:

[[proxies]]

name = "web-auth"

type = "http"

localPort = 8080

customDomains = ["admin.your_domain.com"]

httpUser = "admin"

httpPassword = "password"这样访问的时候会弹出认证框,增加一层安全保护。

负载均衡:

# 服务器1

[[proxies]]

name = "web1"

type = "http"

localPort = 8080

customDomains = ["app.your_domain.com"]

group = "web"

groupKey = "123456"

# 服务器2(另一台机器)

[[proxies]]

name = "web2"

type = "http"

localPort = 8080

customDomains = ["app.your_domain.com"]

group = "web"

groupKey = "123456"多台机器配置相同的group和groupKey,frp会自动做负载均衡。

带宽限制:

[[proxies]]

name = "limited-web"

type = "http"

localPort = 8080

customDomains = ["slow.your_domain.com"]

transport.bandwidthLimit = "1MB"可以限制单个代理的带宽,避免某个服务占用太多资源。

健康检查:

[[proxies]]

name = "web-health"

type = "http"

localPort = 8080

customDomains = ["health.your_domain.com"]

healthCheck.type = "http"

healthCheck.timeoutSeconds = 3

healthCheck.maxFailed = 3

healthCheck.intervalSeconds = 10

healthCheck.path = "/health"frp会定期检查后端服务的健康状态,如果检查失败会自动停止转发。

生产环境使用frp,监控是必不可少的。frp提供了几种监控方式:

Web Dashboard:

访问 http://your_server_ip:7500 可以看到:

Prometheus监控:

在frps.toml中添加:

webServer.pprofEnable = true

# Prometheus metrics

enablePrometheus = true然后就可以通过 http://your_server_ip:7500/metrics 获取Prometheus格式的监控数据。

日志分析:

frp的日志很详细,包含了所有连接和错误信息。我一般会配合ELK或者Grafana Loki来做日志分析。

常见的日志格式:

2024-01-15 10:30:15 [I] [service.go:349] frps tcp listen on 0.0.0.0:7000

2024-01-15 10:30:20 [I] [control.go:464] [ssh] new proxy connection from [192.168.1.100:54321]

2024-01-15 10:30:25 [W] [control.go:123] [ssh] connection timeout, retry in 5 seconds通过分析日志可以发现网络问题、性能瓶颈等。

连接池优化:

transport.poolCount = 10

transport.tcpMux = true

transport.tcpMuxKeepaliveInterval = 60增加连接池大小,启用TCP多路复用,可以显著提高并发性能。

压缩配置:

[[proxies]]

name = "web-compressed"

type = "http"

localPort = 8080

customDomains = ["compressed.your_domain.com"]

transport.useCompression = true对于文本内容较多的服务,启用压缩可以节省带宽。

缓冲区调优:

transport.tcpKeepalive = 7200调整TCP keepalive参数,在网络不稳定的环境下可以提高连接稳定性。

安全性是frp部署中最重要的考虑因素:

TLS加密:

transport.tls.enable = true

transport.tls.certFile = "/path/to/cert.pem"

transport.tls.keyFile = "/path/to/key.pem"启用TLS可以加密frpc和frps之间的通信。

IP白名单:

# 只允许特定IP连接

allowPorts = "6000-6010,7000,9000-9010"

[[proxies]]

name = "ssh-restricted"

type = "tcp"

localPort = 22

remotePort = 6000

allowUsers = ["user1", "user2"]防火墙配置:

# 只允许必要的端口

ufw allow 7000/tcp

ufw allow 80/tcp

ufw allow 443/tcp

ufw allow 7500/tcp from your_admin_ip

ufw enable在实际使用中,我遇到过不少问题,这里分享一些解决方案:

连接频繁断开:

这通常是网络不稳定导致的。可以调整心跳参数:

transport.heartbeatInterval = 30

transport.heartbeatTimeout = 90端口被占用:

# 检查端口占用

netstat -tlnp | grep :7000

# 或者用ss命令

ss -tlnp | grep :7000DNS解析问题:

如果使用自定义域名,确保DNS记录正确:

# 检查DNS解析

nslookup your_domain.com

dig your_domain.com性能问题:

可以通过iperf3测试网络性能:

# 服务端

iperf3 -s -p 5201

# 客户端

iperf3 -c server_ip -p 5201 -t 60说到WireGuard,这玩意儿真的是让我眼前一亮。我第一次听说WireGuard是在前前年,当时还是实验性质的项目。现在它已经集成到Linux内核里了,成为了VPN领域的新标准。

WireGuard最大的特点就是简单和高效。传统的VPN协议像OpenVPN、IPSec配置复杂,代码量庞大。OpenVPN有几十万行代码,IPSec的实现更是复杂得让人头疼。

WireGuard的代码量只有4000行左右,这意味着什么?代码少意味着bug少,安全性更高,性能也更好。而且代码简单,审计起来也容易,安全专家可以很快发现潜在的问题。

WireGuard使用了现代的加密算法:

这些都是经过密码学专家验证的安全算法,而且性能优异。

WireGuard没有传统VPN的服务端客户端概念,它更像是点对点的网络。每个节点(peer)都有自己的密钥对,通过公钥来识别对方。

这种设计的好处是配置灵活,你可以搭建星型网络(所有节点连接到一个中心节点),也可以搭建网状网络(节点之间互相连接)。

WireGuard的路由是基于密钥的,每个peer配置了允许的IP范围(AllowedIPs),只有匹配的流量才会通过VPN隧道发送。这种设计既简单又安全。

我以Ubuntu 20.04为例,演示完整的部署过程。

安装WireGuard:

sudo apt update

sudo apt install wireguard wireguard-tools resolvconf现在的Linux发行版基本都内置了WireGuard支持,安装很简单。resolvconf是用来管理DNS的,虽然不是必须的,但建议安装。

生成密钥对:

# 切换到root用户,因为密钥文件权限要求很严格

sudo su

# 创建配置目录

mkdir -p /etc/wireguard

cd /etc/wireguard

# 生成服务端密钥对

wg genkey | tee server_private.key | wg pubkey > server_public.key

# 生成客户端密钥对

wg genkey | tee client1_private.key | wg pubkey > client1_public.key

wg genkey | tee client2_private.key | wg pubkey > client2_public.key

# 设置正确的权限

chmod 600 *.keyWireGuard使用Curve25519椭圆曲线加密,密钥长度是32字节,用base64编码后是44个字符。

服务端配置:

创建 /etc/wireguard/wg0.conf:

[Interface]

# 服务端私钥

PrivateKey = your_server_private_key_here

# VPN网段地址

Address = 10.0.0.1/24

# 监听端口

ListenPort = 51820

# 保存配置

SaveConfig = true

# 网络转发规则

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

# 客户端1

[Peer]

# 客户端公钥

PublicKey = client1_public_key_here

# 允许的IP范围

AllowedIPs = 10.0.0.2/32

# 客户端2

[Peer]

PublicKey = client2_public_key_here

AllowedIPs = 10.0.0.3/32

# 保持连接活跃

PersistentKeepalive = 25这个配置创建了一个10.0.0.0/24的VPN网段,服务端IP是10.0.0.1。PostUp和PostDown是启动和关闭时执行的命令,用来配置iptables规则,实现NAT转发。

%i是WireGuard的变量,代表接口名称(这里是wg0)。eth0需要替换成你服务器的实际网卡名称,可以用 ip route 命令查看。

启用IP转发:

echo 'net.ipv4.ip_forward = 1' | sudo tee -a /etc/sysctl.conf

echo 'net.ipv6.conf.all.forwarding = 1' | sudo tee -a /etc/sysctl.conf

sudo sysctl -p这一步很重要,没有IP转发,客户端就无法通过VPN访问外网。

启动WireGuard:

sudo systemctl enable wg-quick@wg0

sudo systemctl start wg-quick@wg0

# 检查状态

sudo wg show

sudo systemctl status wg-quick@wg0如果一切正常,你应该能看到类似这样的输出:

interface: wg0

public key: your_server_public_key

private key: (hidden)

listening port: 51820客户端配置:

创建客户端配置文件 client1.conf:

[Interface]

# 客户端私钥

PrivateKey = client1_private_key_here

# 客户端VPN IP

Address = 10.0.0.2/24

# DNS服务器

DNS = 8.8.8.8, 1.1.1.1

[Peer]

# 服务端公钥

PublicKey = server_public_key_here

# 服务端地址和端口

Endpoint = your_server_ip:51820

# 允许的IP范围(0.0.0.0/0表示所有流量都走VPN)

AllowedIPs = 0.0.0.0/0

# 保持连接活跃

PersistentKeepalive = 25如果你只想访问内网资源,可以把AllowedIPs改成 10.0.0.0/24, 192.168.1.0/24 这样的内网网段。

客户端连接:

# Linux客户端

sudo wg-quick up client1

# 检查连接状态

sudo wg show

# 断开连接

sudo wg-quick down client1多网段支持:

如果你的内网有多个网段,可以这样配置:

[Interface]

PrivateKey = server_private_key

Address = 10.0.0.1/24

ListenPort = 51820

# 添加额外的路由

PostUp = ip route add 192.168.1.0/24 dev %i

PostUp = ip route add 172.16.0.0/16 dev %i

PostDown = ip route del 192.168.1.0/24 dev %i

PostDown = ip route del 172.16.0.0/16 dev %i

[Peer]

PublicKey = client_public_key

AllowedIPs = 10.0.0.2/32, 192.168.1.0/24, 172.16.0.0/16动态DNS支持:

如果服务器IP会变化,可以使用域名:

[Peer]

PublicKey = server_public_key

Endpoint = vpn.your_domain.com:51820

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25流量分流:

只让特定流量走VPN:

# 只有访问公司内网的流量走VPN

AllowedIPs = 10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16

# 或者只让特定域名走VPN(需要配合路由表)

PostUp = ip route add 1.2.3.4/32 dev %i # 某个特定服务器的IPMTU调优:

[Interface]

PrivateKey = your_private_key

Address = 10.0.0.2/24

MTU = 1420WireGuard的默认MTU是1420,在某些网络环境下可能需要调整。可以用ping测试最佳MTU:

# 测试MTU大小

ping -M do -s 1392 server_ipCPU亲和性:

对于高流量的服务器,可以绑定WireGuard到特定CPU核心:

# 查看WireGuard进程

ps aux | grep wg

# 设置CPU亲和性

taskset -cp 2,3 $(pgrep wg)内核参数调优:

# 增加网络缓冲区

echo 'net.core.rmem_max = 134217728' >> /etc/sysctl.conf

echo 'net.core.wmem_max = 134217728' >> /etc/sysctl.conf

echo 'net.ipv4.udp_mem = 102400 873800 16777216' >> /etc/sysctl.conf

sudo sysctl -pWireGuard在移动端的表现特别出色,我经常用手机连接公司网络。

Android配置:

iOS配置:

生成二维码:

# 安装qrencode

sudo apt install qrencode

# 生成二维码

qrencode -t ansiutf8 < client1.conf手机扫描二维码就能直接导入配置,很方便。

状态监控:

# 查看详细状态

sudo wg show all

# 查看流量统计

sudo wg show wg0 transfer

# 实时监控

watch -n 1 'sudo wg show wg0'日志查看:

# 查看系统日志

journalctl -u wg-quick@wg0 -f

# 查看内核日志

dmesg | grep wireguard连接问题:

# 检查防火墙

sudo ufw status

sudo iptables -L

# 检查端口监听

sudo netstat -ulnp | grep 51820

# 测试UDP连通性

nc -u server_ip 51820路由问题:

# 查看路由表

ip route show table all

# 手动添加路由

sudo ip route add 10.0.0.0/24 dev wg0DNS问题:

# 检查DNS配置

cat /etc/resolv.conf

# 测试DNS解析

nslookup google.com除了frp和WireGuard,还有一些其他的工具也挺不错的,各有特色。

ngrok应该是最知名的内网穿透服务了,特别适合临时演示用。我记得第一次用ngrok的时候,就被它的简单程度震惊了。

基本使用:

# 下载ngrok

wget https://bin.equinox.io/c/4VmDzA7iaHb/ngrok-stable-linux-amd64.zip

unzip ngrok-stable-linux-amd64.zip

# 注册账号获取token

./ngrok authtoken your_auth_token

# 暴露HTTP服务

./ngrok http 8080

# 暴露TCP服务

./ngrok tcp 22

# 暴露多个端口

./ngrok http 8080 --region=apngrok会给你分配一个随机的子域名,比如 https://abc123.ngrok.io,外网就能通过这个地址访问你的本地服务了。

配置文件:

创建 ~/.ngrok2/ngrok.yml:

authtoken: your_auth_token_here

region: ap

tunnels:

web:

proto: http

addr: 8080

subdomain: myapp

ssh:

proto: tcp

addr: 22

remote_port: 2222然后可以这样启动:

# 启动单个隧道

./ngrok start web

# 启动所有隧道

./ngrok start --all自建ngrok服务:

ngrok是开源的,你也可以自己搭建:

git clone https://github.com/inconshreveable/ngrok.git

cd ngrok

# 生成证书

openssl genrsa -out rootCA.key 2048

openssl req -x509 -new -nodes -key rootCA.key -subj "/CN=your_domain.com" -days 5000 -out rootCA.pem

# 编译

make release-server release-client

# 启动服务端

./bin/ngrokd -tlsKey=rootCA.key -tlsCrt=rootCA.pem -domain="your_domain.com" -httpAddr=":8080" -httpsAddr=":8443"但说实话,自建ngrok比较麻烦,而且功能不如frp完善。

ZeroTier是一个很有意思的项目,它的理念是创建一个全球性的虚拟以太网。你可以把分布在世界各地的设备组成一个虚拟局域网,就像它们在同一个交换机下一样。

基本使用:

# 安装ZeroTier

curl -s https://install.zerotier.com | sudo bash

# 加入网络

sudo zerotier-cli join your_network_id

# 查看状态

sudo zerotier-cli status

sudo zerotier-cli listnetworksZeroTier的配置主要在web界面完成:

高级配置:

ZeroTier支持很多高级功能,比如路由规则、流量规则等。

路由配置:

# 让192.168.1.0/24网段通过特定节点路由

192.168.1.0/24 via 10.147.17.100流量规则:

# 只允许HTTP和HTTPS流量

accept ipprotocol tcp and dport 80 or dport 443;

drop;我用ZeroTier管理家里的各种设备,包括NAS、树莓派、软路由等等。出门在外也能随时访问,很方便。而且ZeroTier的移动端app做得很好,手机上也能轻松管理。

Tailscale基于WireGuard开发,但提供了更友好的管理界面和更简单的配置方式。它的理念是"零配置VPN",确实做到了开箱即用。

安装和使用:

# Ubuntu/Debian

curl -fsSL https://tailscale.com/install.sh | sh

# 启动并认证

sudo tailscale up

# 查看状态

tailscale status

# 查看IP

tailscale ip第一次运行会给你一个认证链接,在浏览器中完成认证后,设备就自动加入你的Tailscale网络了。

高级功能:

Tailscale有很多企业级功能:

子网路由:

# 让某台机器作为子网网关

sudo tailscale up --advertise-routes=192.168.1.0/24

# 在管理界面启用子网路由出口节点:

# 设置出口节点

sudo tailscale up --advertise-exit-node

# 使用出口节点

tailscale up --exit-node=exit-node-nameACL(访问控制列表):

{

"acls": [

{

"action": "accept",

"src": ["group:admin"],

"dst": ["*:*"]

},

{

"action": "accept",

"src": ["group:dev"],

"dst": ["tag:dev-servers:*"]

}

]

}不过Tailscale是商业服务,免费版本有设备数量限制(20台)。如果你不想自己维护服务器,而且设备不多,Tailscale是个不错的选择。

Cloudflare Tunnel(以前叫Argo Tunnel)是Cloudflare提供的免费内网穿透服务。它的优势是完全免费,而且性能很好,缺点是只支持HTTP/HTTPS协议。

安装和配置:

# 下载cloudflared

wget https://github.com/cloudflare/cloudflared/releases/latest/download/cloudflared-linux-amd64.deb

sudo dpkg -i cloudflared-linux-amd64.deb

# 登录认证

cloudflared tunnel login

# 创建隧道

cloudflared tunnel create my-tunnel

# 配置隧道

cat > ~/.cloudflared/config.yml << EOF

tunnel: my-tunnel

credentials-file: /home/user/.cloudflared/tunnel-id.json

ingress:

- hostname: app.example.com

service: http://localhost:8080

- hostname: api.example.com

service: http://localhost:3000

- service: http_status:404

EOF

# 配置DNS

cloudflared tunnel route dns my-tunnel app.example.com

cloudflared tunnel route dns my-tunnel api.example.com

# 运行隧道

cloudflare tunnel run my-tunnel高级配置:

Cloudflare Tunnel支持很多高级功能:

负载均衡:

ingress:

- hostname: app.example.com

service: http://localhost:8080

originRequest:

connectTimeout: 30s

tlsTimeout: 10s

- hostname: app.example.com

service: http://localhost:8081访问控制:

ingress:

- hostname: admin.example.com

service: http://localhost:8080

originRequest:

access:

required: true

teamName: your-team我用Cloudflare Tunnel部署了几个内部工具,比如监控面板、文档系统等。因为有Cloudflare的CDN加速,访问速度很快,而且自动HTTPS,省去了证书管理的麻烦。

如果你喜欢Tailscale的功能,但不想依赖商业服务,可以试试Headscale。它是Tailscale控制服务器的开源实现。

部署Headscale:

# 下载Headscale

wget https://github.com/juanfont/headscale/releases/latest/download/headscale_linux_amd64

chmod +x headscale_linux_amd64

sudo mv headscale_linux_amd64 /usr/local/bin/headscale

# 创建配置文件

sudo mkdir -p /etc/headscale

sudo cat > /etc/headscale/config.yaml << EOF

server_url: https://headscale.example.com

listen_addr: 0.0.0.0:8080

metrics_listen_addr: 127.0.0.1:9090

grpc_listen_addr: 0.0.0.0:50443

grpc_allow_insecure: false

private_key_path: /etc/headscale/private.key

ip_prefixes:

- fd7a:115c:a1e0::/48

- 100.64.0.0/10

derp:

server:

enabled: false

urls:

- https://controlplane.tailscale.com/derpmap/default

auto_update_enabled: true

update_frequency: 24h

disable_check_updates: false

ephemeral_node_inactivity_timeout: 30m

db_type: sqlite3

db_path: /etc/headscale/db.sqlite

acme_url: https://acme-v02.api.letsencrypt.org/directory

acme_email: your-email@example.com

tls_letsencrypt_hostname: headscale.example.com

tls_letsencrypt_cache_dir: /etc/headscale/cache

tls_letsencrypt_challenge_type: HTTP-01

log_level: info

EOF

# 生成私钥

sudo headscale generate private-key > /etc/headscale/private.key

# 创建systemd服务

sudo cat > /etc/systemd/system/headscale.service << EOF

[Unit]

Description=headscale controller

After=syslog.target

After=network.target

[Service]

Type=simple

User=headscale

Group=headscale

ExecStart=/usr/local/bin/headscale serve

Restart=always

RestartSec=5

[Install]

WantedBy=multi-user.target

EOF

# 启动服务

sudo systemctl enable headscale

sudo systemctl start headscale客户端连接:

# 创建用户

sudo headscale users create myuser

# 生成认证密钥

sudo headscale --user myuser preauthkeys create --reusable --expiration 24h

# 客户端连接

sudo tailscale up --login-server https://headscale.example.com --authkey your-auth-keyHeadscale的功能还在快速发展中,虽然不如Tailscale官方服务完善,但基本功能都有了。

|

|

|

|

|

|---|---|---|---|

| 个人开发者 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| 小团队 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| 企业用户 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|---|---|---|

| 只需HTTP/HTTPS |

|

|

|

|

|

|

|

|

|

|

| 需要TCP/UDP |

|

|

|

|

|

|

|

|

|

|

| 需要高性能 |

|

|

|

|

|

|

|

|

|

|

| 需要移动端支持 |

|

|

|

|

|

|

|

|

|

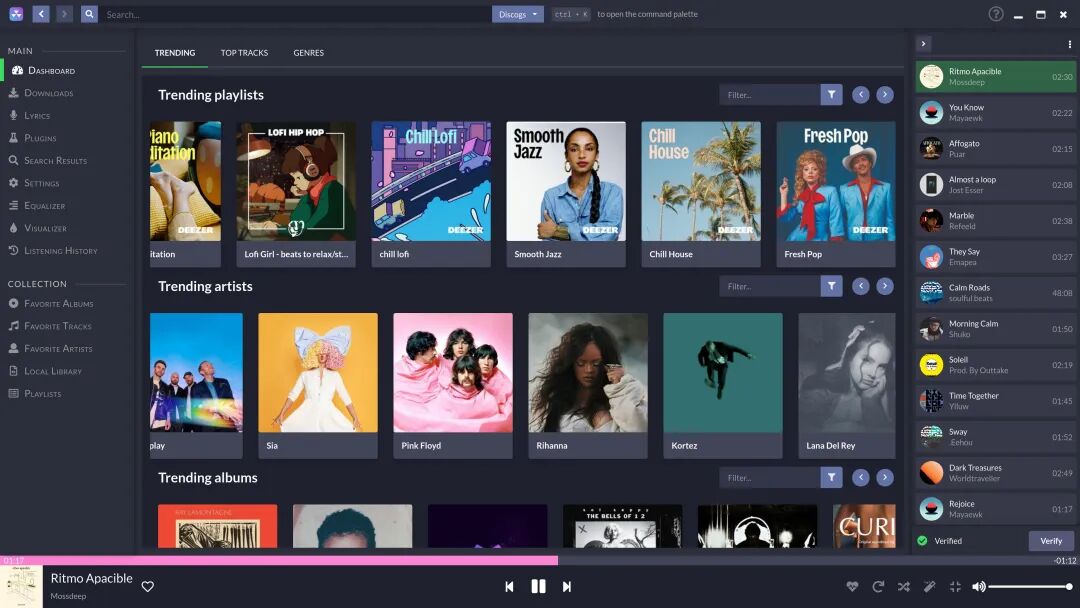

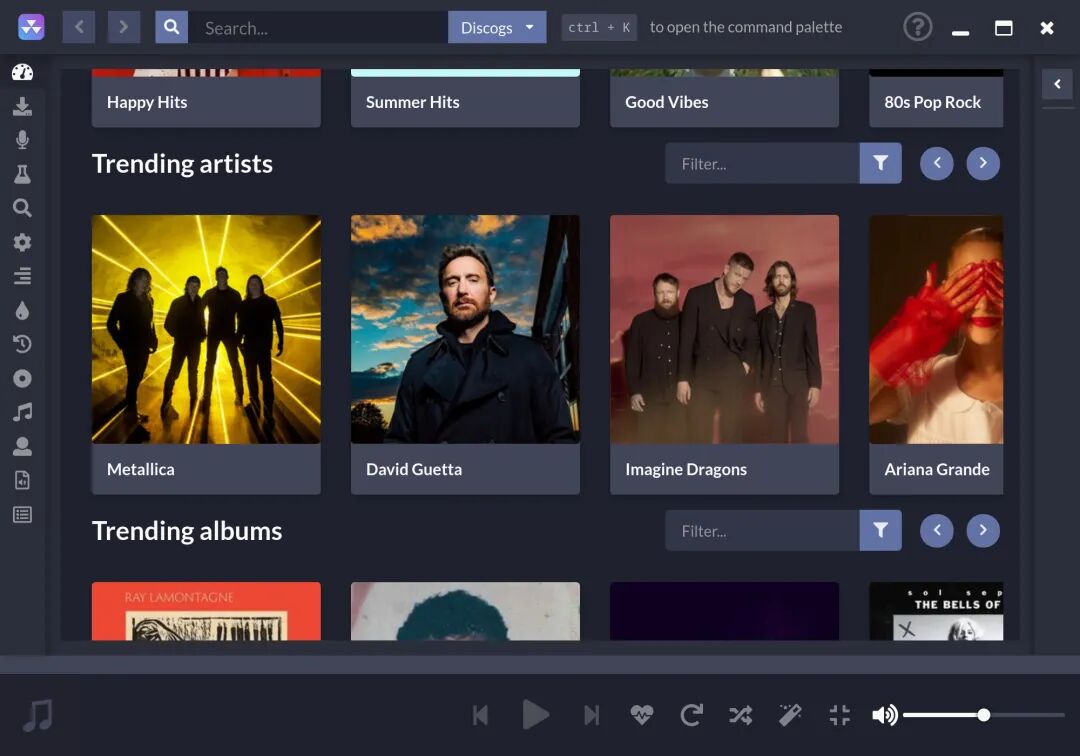

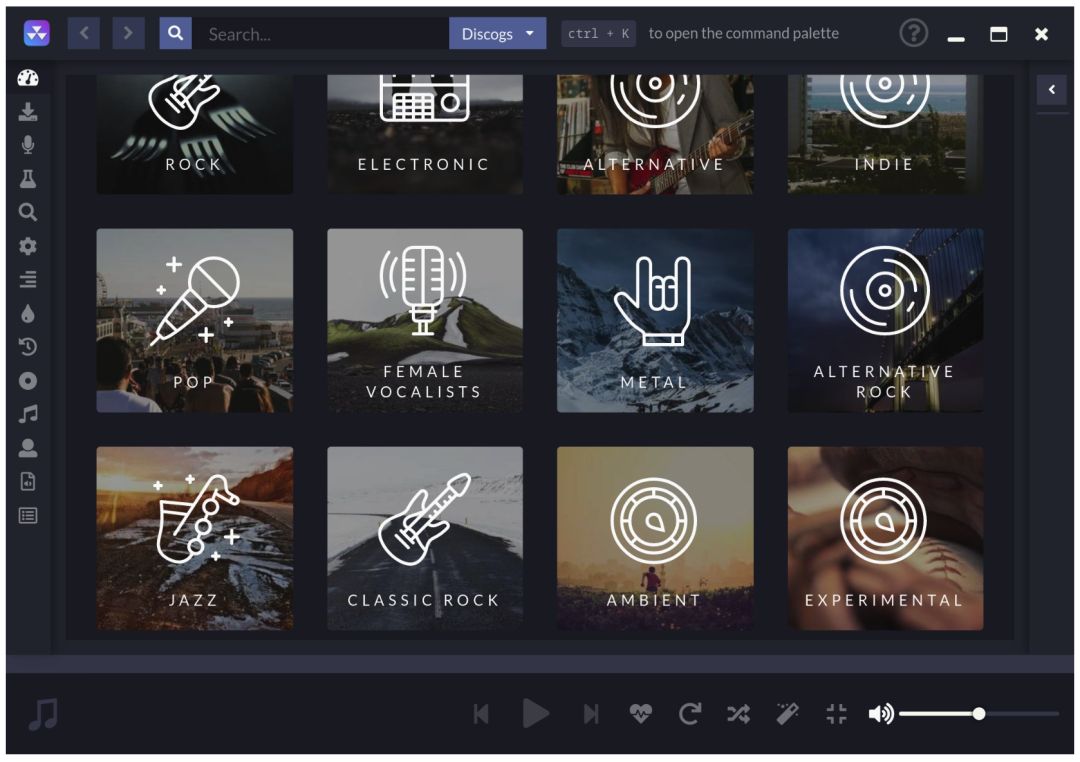

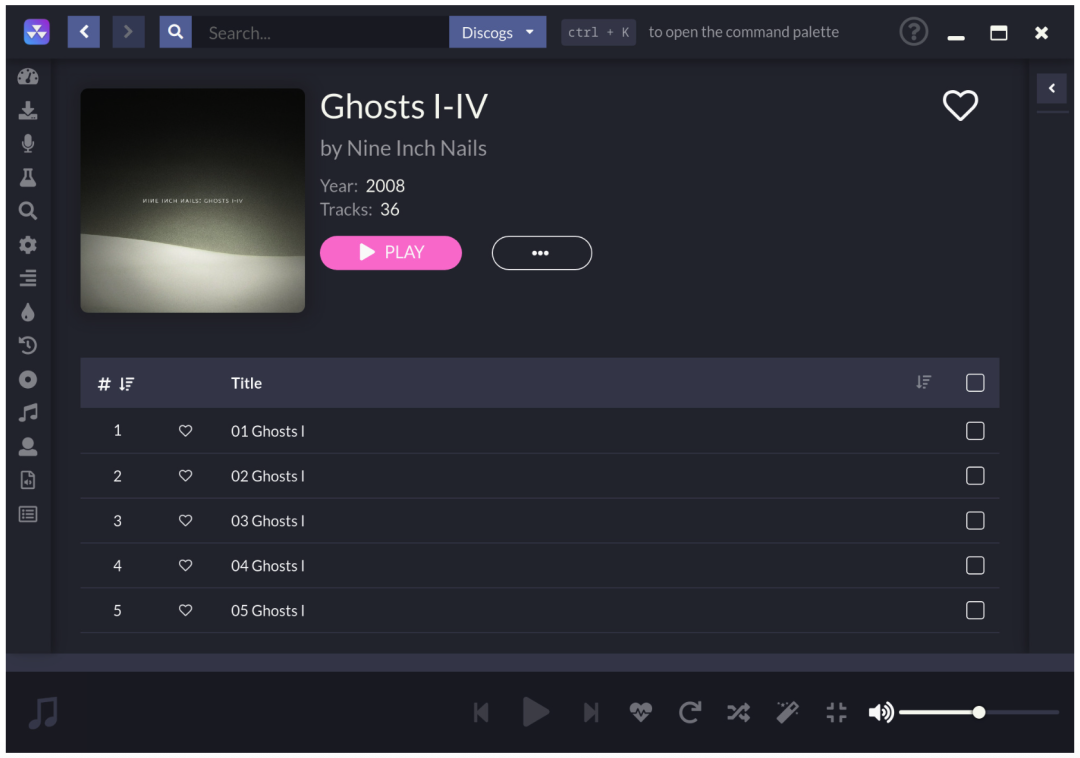

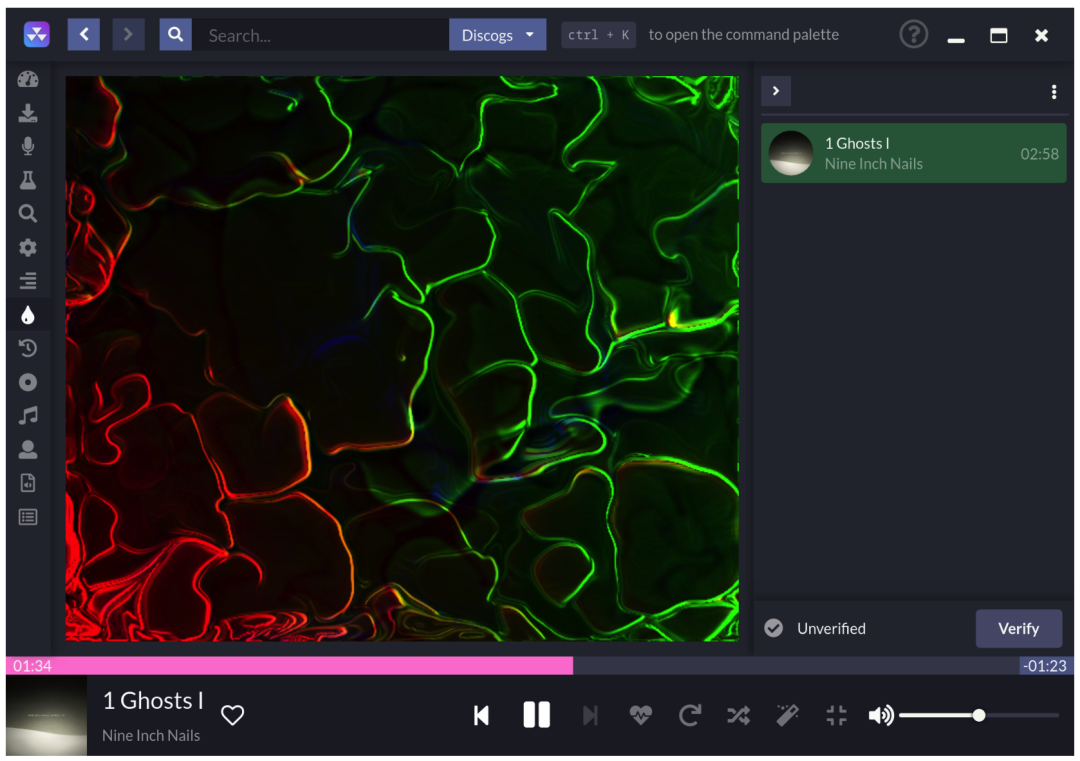

还在为找免费音乐发愁?

今天给大家介绍一款开源神器——Nuclear,它能帮你从全网免费音乐源头轻松抓取音乐,简直是穷人的 Spotify!不仅如此,它小巧无广告,还支持歌词显示和播放列表管理。还需要再花钱买会员吗?快来看看吧,这工具绝了!

Nuclear 是一个开源的免费音乐流媒体播放器,专注于从各种免费音乐平台抓取资源,为你打造没有广告、没有付费门槛的纯净听歌体验。它的设计宗旨可以概括为一句话:“坐拥全网音乐,一个播放器就全搞定!” 有点像免费的 Spotify,但库更大,还能下载音乐保存。

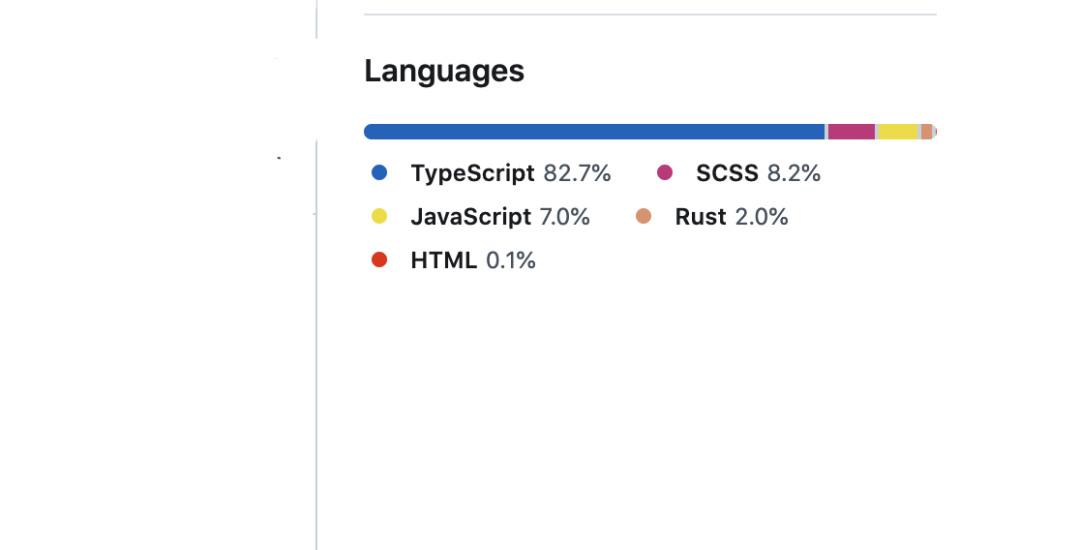

核心基于TypeScript开发,前端使用了Electron框架,支持多平台(Windows、MacOS 和 Linux),并且对性能密集型部分用了Rust来提升效率。

想体验这个开源音乐神器?安装非常简单!

choco install nuclear

brew install --cask nuclear

yay -S nuclear-player-bin

sudo snap install nuclear

flatpak install flathub org.js.nuclear.Nuclear

安装完成后,打开 Nuclear,搜索你喜欢的音乐,畅听即可!

Nuclear 的出现可以说是一场“音乐自由运动”。无论是热爱听歌的普通用户,还是喜欢探索新音乐的小众爱好者,它都能满足需求。完全开源、无广告、高自由度,这款小众但极其实用的播放器,将让你的音乐聆听方式变得更加简单和个性化。

很多新手朋友在研究抓包 IPTV 数据的时候,会遇到各种奇怪的播放地址:

👉 igmp://239.xx.xx.xx:1234

👉 rtp://239.xx.xx.xx:9000

👉 rtsp://xxx.xxx.xxx/PLTV/88888888/224/322122xxxx/10000100000000060000000000xxxxxx_0.smil

看起来只是前缀不同,其实背后就是 IPTV 的不同协议。今天就带大家轻松了解一下 IGMP、RTSP 以及常见地址格式。

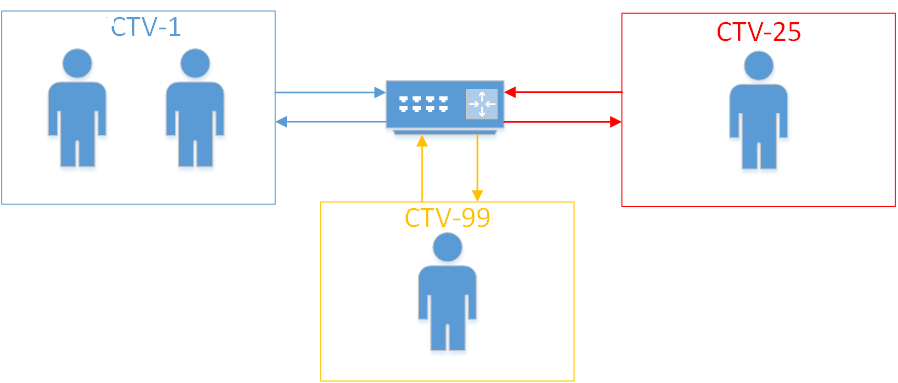

IGMP,全称 Internet Group Management Protocol,中文叫 互联网组管理协议。它就是 IPTV 里最常见的 组播直播 协议。

原理上组播和广播(给网络里的所有人都发送一个消息)有点相似,但是组播会划分一个更小的范围,并且这个范围里面设备的名单会同时由客户端和主机端进行维护,路由器会根据不同的组别来转发不同的数据。

特点:

✅ 只能看直播

✅ 地址稳定,很少变化

✅ 需要IPTV内网 IP

✅ 强制鉴权(更安全)

在 IPTV 播放地址里,如果你看到:

igmp://239.x.x.x:端口那就是组播地址。它的工作方式是 一对多:路由器维护一个“组”,谁请求加入,就能收到相应的直播流。

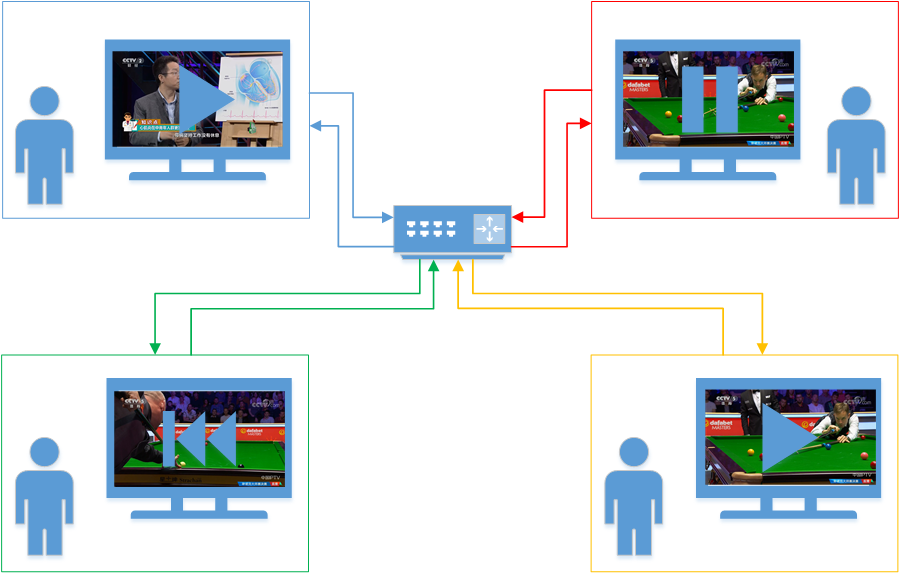

RTSP,全称 Real Time Streaming Protocol,中文叫 实时流传输协议,常用于 IPTV 的 回放和点播。

该协议用于创建和控制终端之间的媒体会话。媒体服务器的客户端发布VCR命令,例如播放,录制和暂停,以便于实时控制从服务器到客户端(视频点播)或从客户端到服务器(语音录音)的媒体流,有时候也会将其称为时移。

原理上 RTSP 和常见的 HTTP 协议比较相似,也就是 一对一,下面这个图可以帮助你理解。

你在观看节目的时候,可以随意的后退暂停,也可以自己想看什么就看什么,不用加入别人的组,整个资源都被你一个人享用。

特点:

✅ 支持直播 / 回放 / 点播

✅ 地址常是公网 IP

✅ 可暂停、快进、拖动进度条

✅ 鉴权因地区不同(有的地方要内网 IP,有些地方带动态参数容易失效)

常见格式是:

rtsp://xxx.xxx.xxx/PLTV/88888888/224/3221225890/10000100000000060000000000725782_0.smil💡 适合:爱折腾、需要时移功能的用户。

有时候你会看到 IPTV 源是:

rtp://239.x.x.x:端口

RTP,全称 Real-time Transport Protocol,通常和 IGMP 配合使用,属于 点对点单播。

特点:

✅ 有些盒子/应用使用 rtp:// 播放组播流

✅ 和 igmp:// 本质上都在跑组播,但写法不同

✅ 兼容性差异:有的播放器只认 rtp://,有的必须用 igmp://

所以:

👉 igmp:// 和 rtp:// 都可能代表组播,只是不同厂商/机顶盒的写法差异。

igmp:// 和 rtp:// → 都是 组播源,直播专用,稳定但受限于运营商IPTV专网。如需公网观看,需转为单播并将IPTV专网与公网融合。

rtsp:// → 常见于 点播/回放源,部分地方可直接在公网使用。

网络测速太慢?家里的网速常常卡到爆?

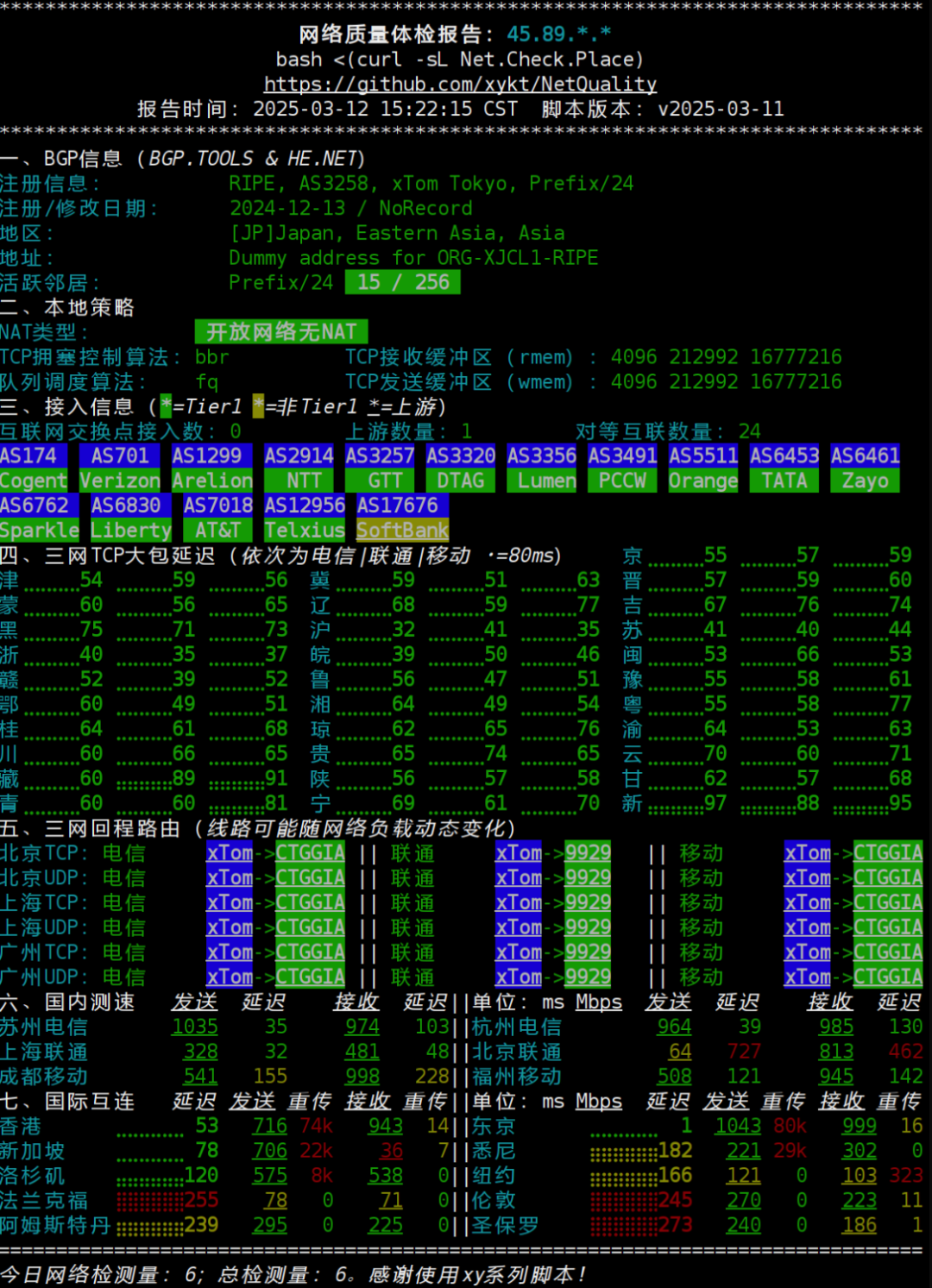

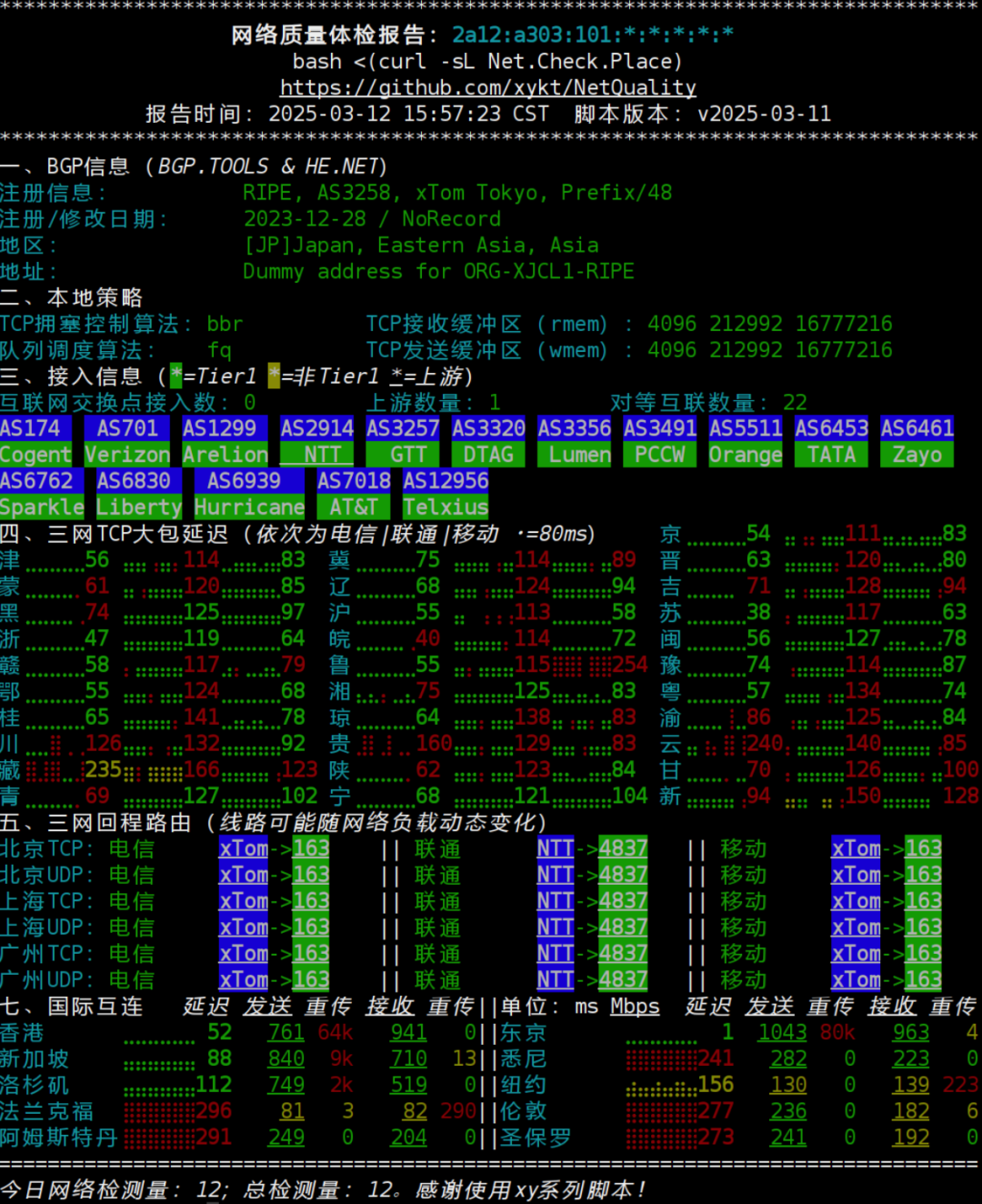

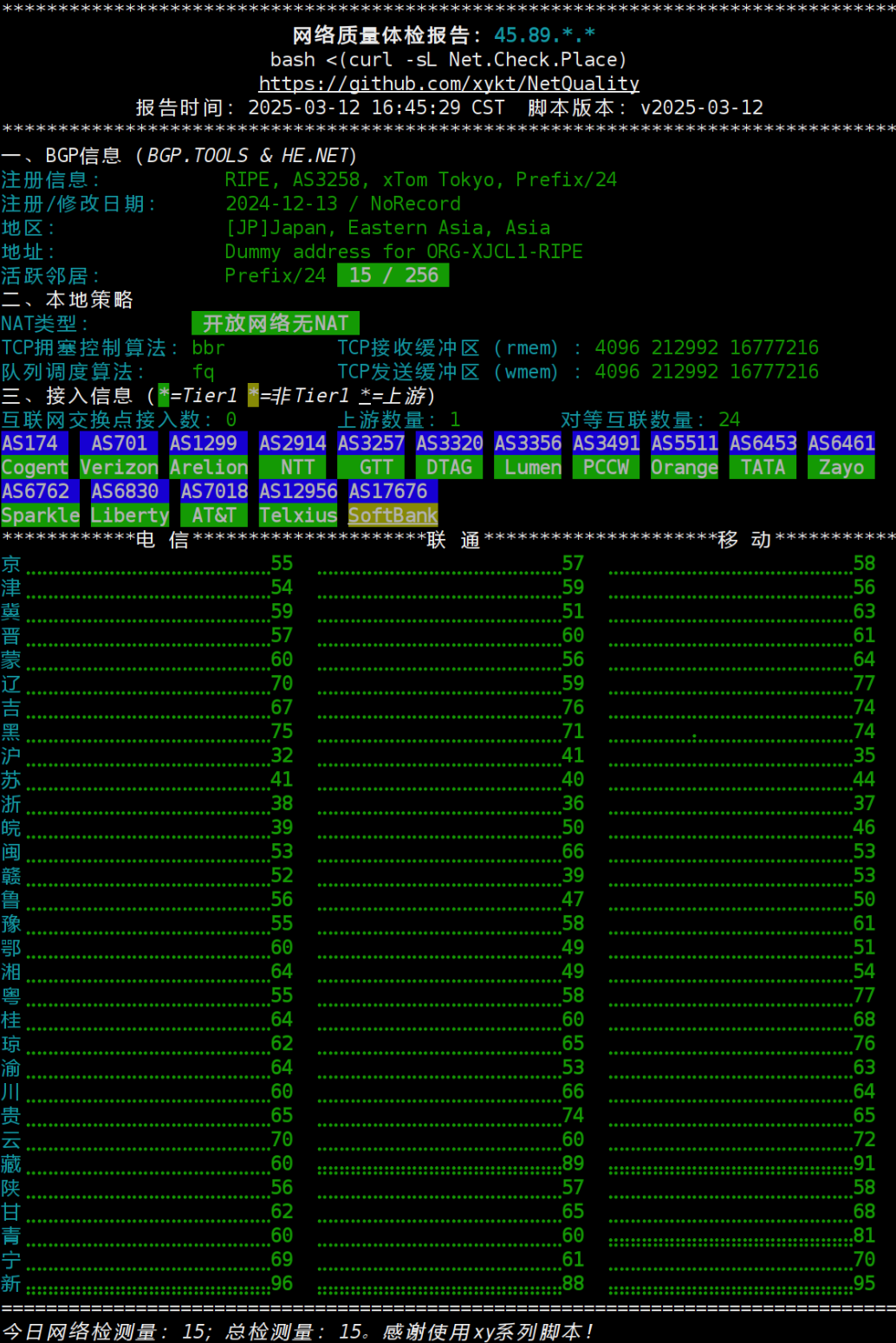

今天给大家安利一款真实解决网络状况排查难题的开源神器 NetQuality!它能帮你快速检测网络质量、彻底分析网络延迟,甚至还能一键生成高颜值测试报告。这么贴心的工具,难道不值得一试吗?绝了!

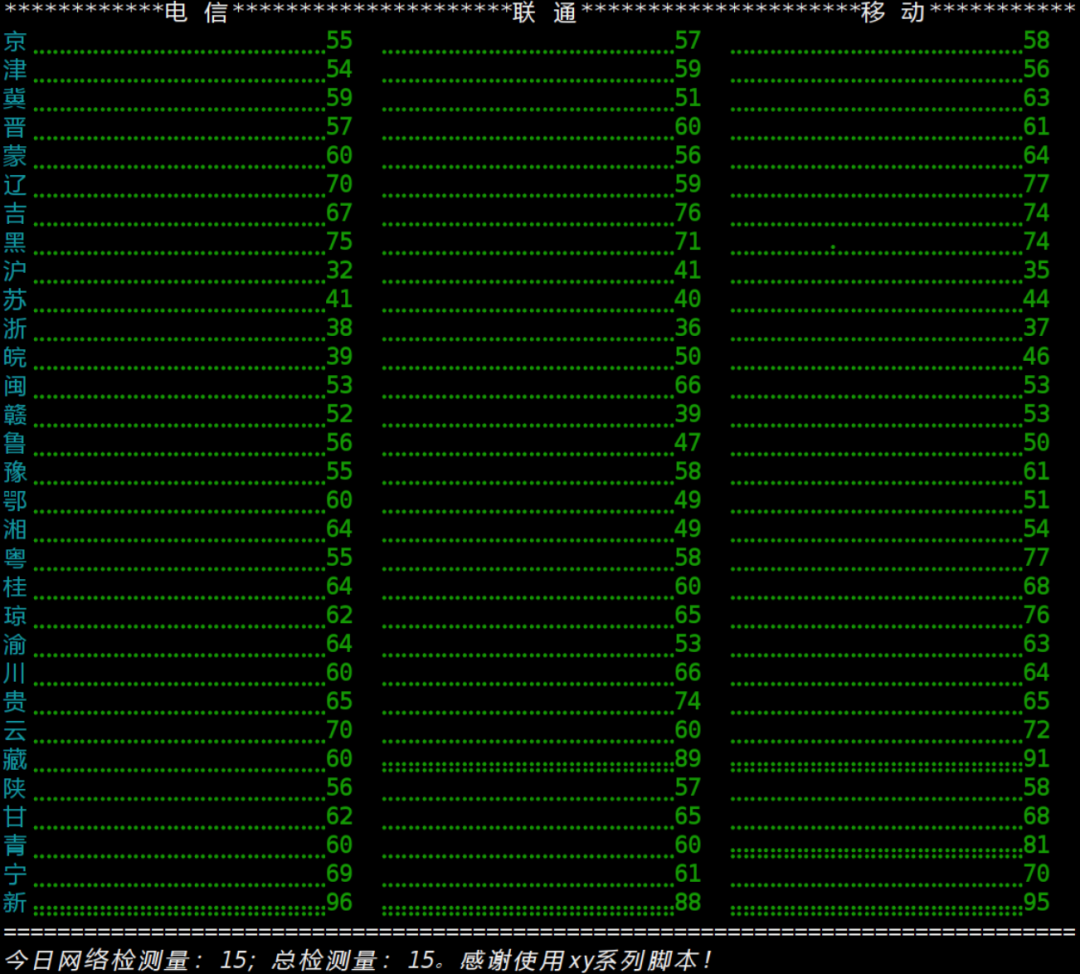

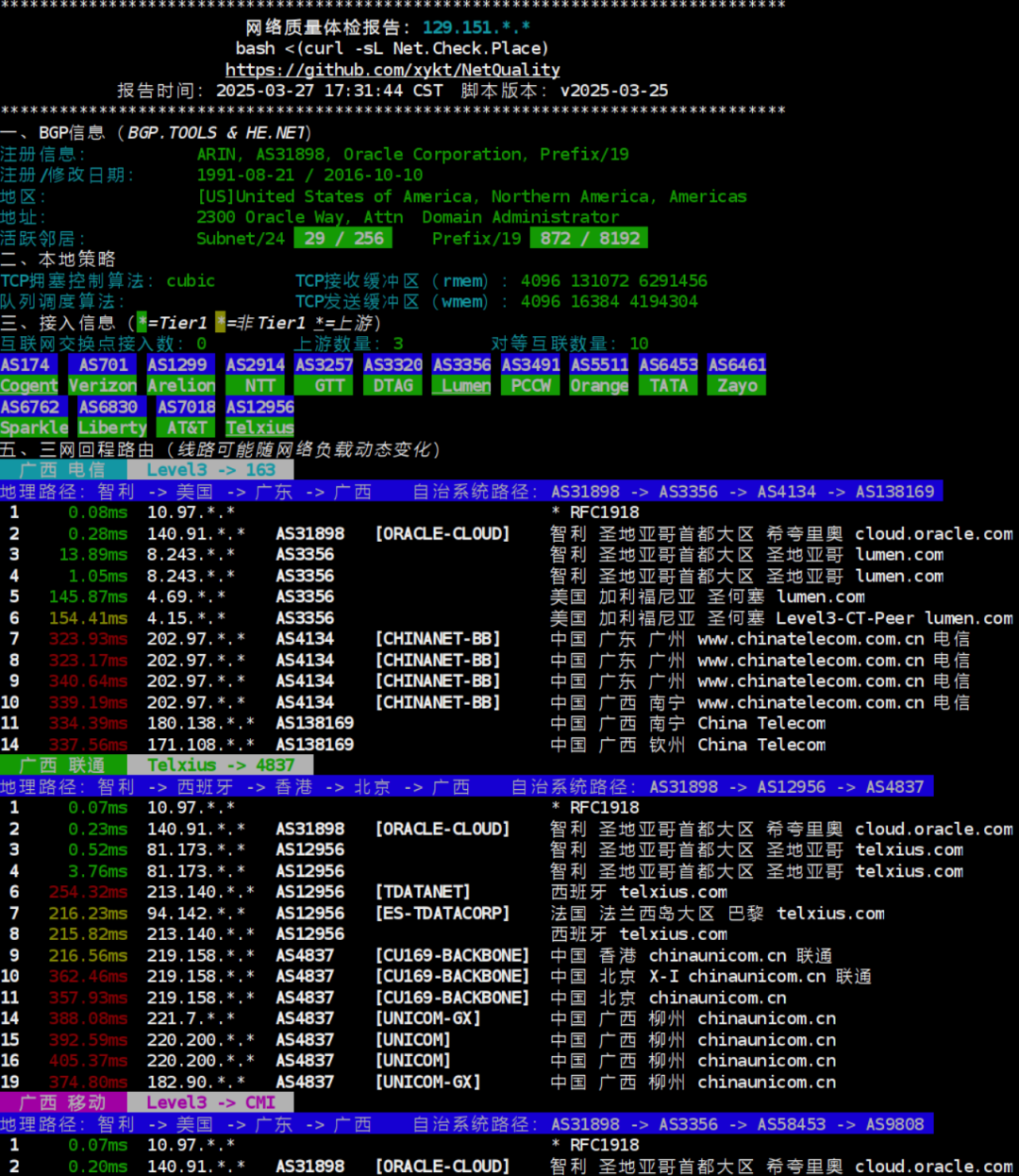

NetQuality 是一款强大而方便的开源网络质量检测工具。它能够直观地展示网络延迟、路由信息、网速等多重要数据,非常适合网络运维人员、开发者,甚至日常用户用来排查网络问题。支持 Windows(通过 Docker)、macOS、多种 Linux 发行版等热门平台安装,灵活可靠,堪称手握“网络显微镜”!

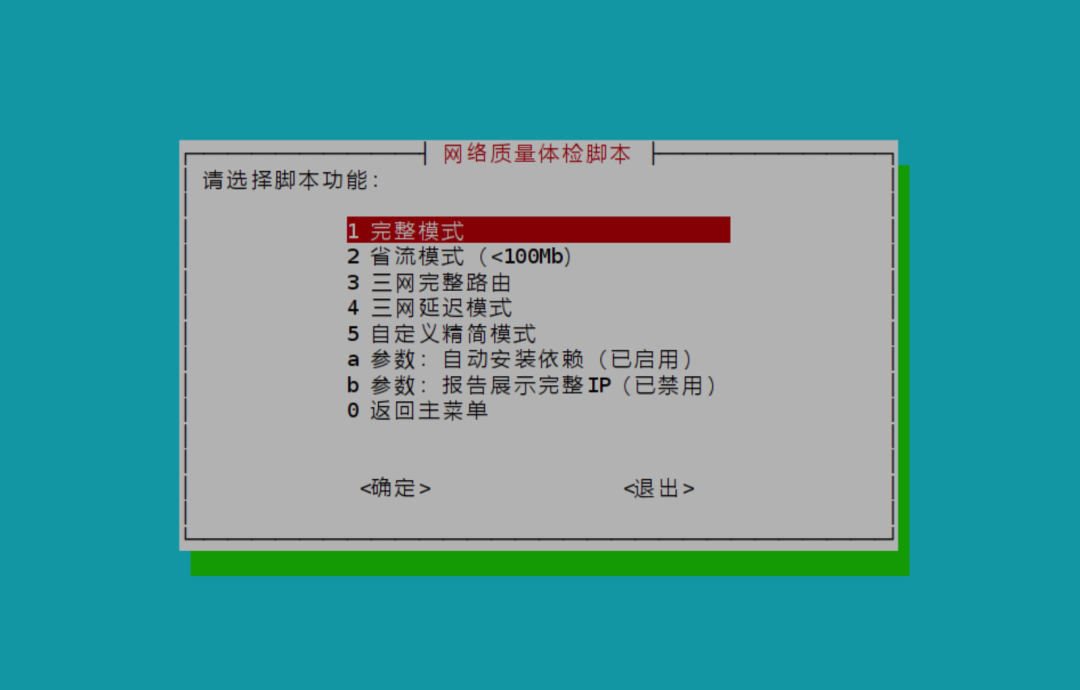

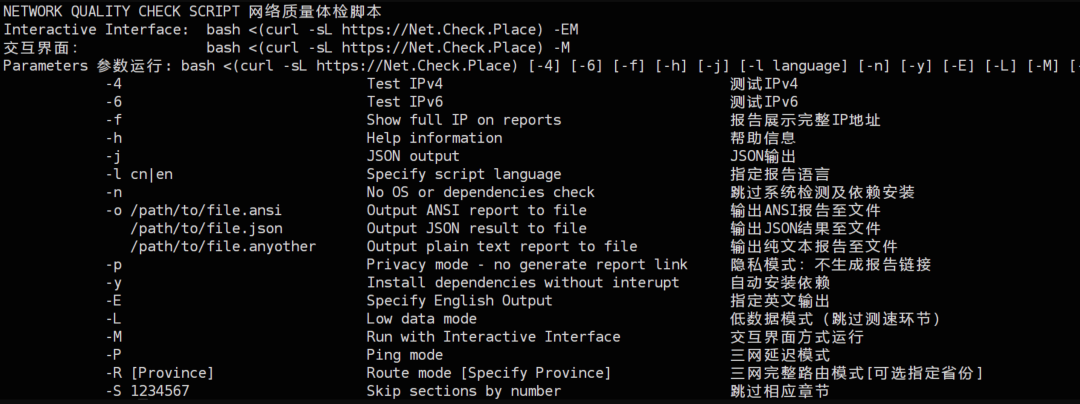

便捷模式(推荐): 执行以下命令,一键完成网络测试,默认开启交互界面模式:

bash <(curl -Ls https://Check.Place) -N

高级模式: 可根据需求选择特定的测试类型,如仅检测 IPv4 或 IPv6。

# 检测 IPv4

bash <(curl -Ls https://Net.Check.Place) -4

# 延迟模式

bash <(curl -Ls https://Net.Check.Place) -P

# 针对某省份回程路由检测(如广西)

bash <(curl -Ls https://Net.Check.Place) -R 广西

Docker 模式(跨平台支持): Linux 用户:

docker run --rm --net=host -it xykt/netquality -N && docker rmi xykt/netquality > /dev/null 2>&1

Windows 用户:

docker run --rm --net=host -it xykt/netquality -N

NetQuality 是网络技术人不得不尝试的一款工具。无论你是 IT 工程师调试网络,还是普通用户排查家庭网速问题,它都能准确、详细地呈现网络质量,帮你快速锁定问题根源。

开源地址https://github.com/xykt/NetQuality